Azure Point to Site VPN bemutató

Miért érdemes megismerni az Azure Point-to-Site VPN-t?

Manapság egyre többen dolgoznak otthonról vagy útközben, és gyakran felmerül a kérdés: hogyan lehet biztonságosan elérni az Azure-ban futó erőforrásokat anélkül, hogy egy teljes vállalati VPN-infrastruktúrát kellene kiépíteni? Itt jön képbe az Azure Point-to-Site (P2S) VPN, ami egy gyors és rugalmas megoldást kínál azok számára, akik egy adott eszközről – például egy laptopról – szeretnének az Azure hálózatához csatlakozni.

Bár léteznek más megoldások is, mint például az Azure Bastion, a P2S VPN gyakran költséghatékonyabb alternatíva. Az Azure Bastion egy teljesen felügyelt PaaS szolgáltatás, amely biztonságos és zökkenőmentes RDP/SSH kapcsolódást biztosít a virtuális gépekhez közvetlenül az Azure portálon keresztül. Azonban, ha a cél egy átfogóbb hálózati hozzáférés biztosítása, vagy ha többféle erőforráshoz szeretnénk csatlakozni, a P2S VPN rugalmasabb és gazdaságosabb megoldás lehet.

Ebben a bemutatóban végigmegyünk a P2S VPN beállításán, elmagyarázzuk, hogyan működik, és megmutatjuk, miért lehet ez a tökéletes megoldás, ha egyéni vagy kisvállalati környezetben szeretnél biztonságos távoli hozzáférést biztosítani az Azure erőforrásaidhoz. Ha már találkoztál a klasszikus Site-to-Site VPN-nel, de azt túl nagy lépésnek érzed, akkor a P2S VPN pontosan azt nyújtja, amire szükséged van – egyszerű beállítás, minimális erőfeszítés, maximális biztonság.

Vágjunk bele!

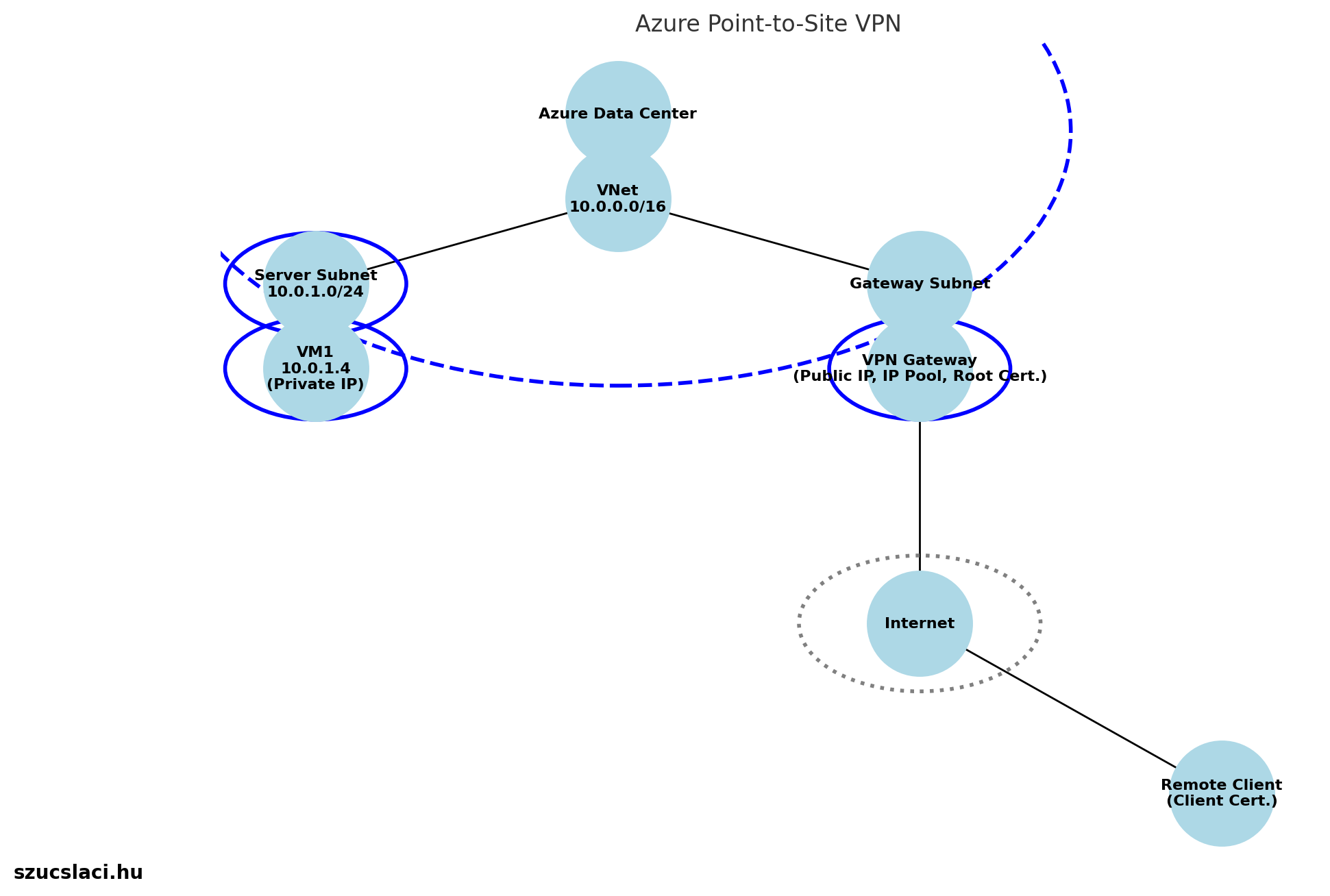

A példában szereplő P2S VPN diagrammja

A példában szereplő P2S VPN diagrammja

Nézzük meg miből állnak az építőkockák.

Az alábbi struktúra biztosítja, hogy a távoli felhasználók titkosított kapcsolaton keresztül biztonságosan elérjék az Azure-ban található erőforrásokat. (például egy virtuális szerver, nevezzük VM1-nek)

Azure Data Center (Felhőbeli infrastruktúra)

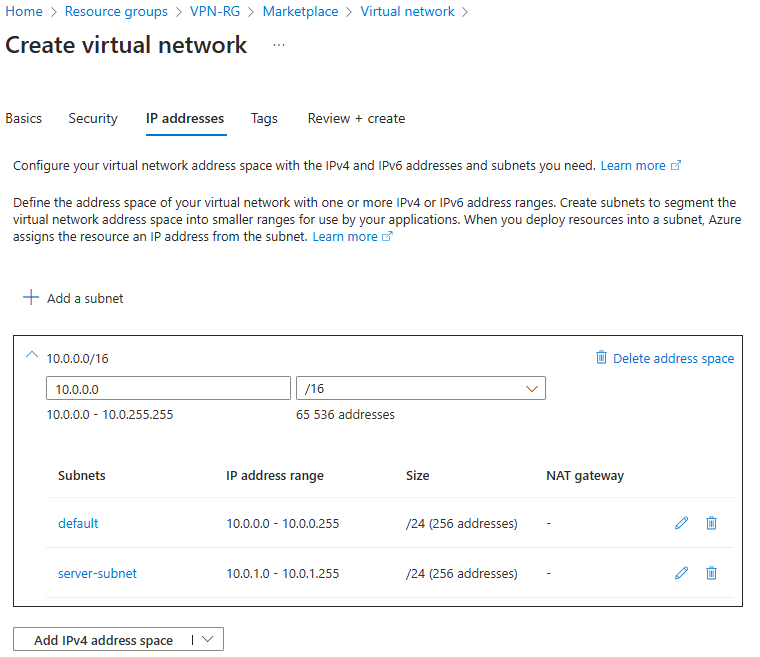

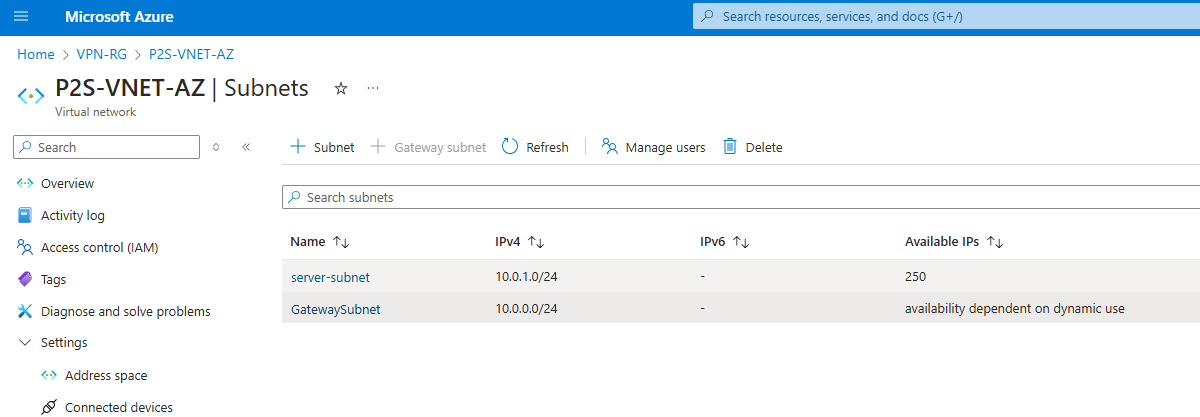

- VNet (10.0.0.0/16): Egy teljes virtuális hálózat az Azure-ban, amely tartalmazza az összes erőforrást.

- Server Subnet (10.0.1.0/24): Egy alhálózat a VNet-en belül, amelyben egy privát IP-címmel rendelkező virtuális gép található (pl. VM1).

- VM1 (10.0.1.4, Only Private IP): Egy virtuális gép (VM), amely csak privát IP-vel rendelkezik, így közvetlenül az internet felől nem érhető el.

- Gateway Subnet (10.0.0.0/24): Ez egy speciális subnet az Azure VNet-en belül, amelyben a VPN Gateway található.

VPN Gateway

Fő funkció: A VPN Gateway titkosított VPN kapcsolatot létesít a távoli kliensek számára.

- Public IP: Az Azure VPN Gateway egy publikus IP-t kap, amely lehetővé teszi a távoli kliensek számára a csatlakozást.

- IP Pool: Azoknak a belső IP-címeknek a tartománya, amelyeket a VPN-kapcsolaton keresztül csatlakozó kliensek kapnak (pl. 192.168.1.0/24).

- Root Certificate: Egy megbízható tanúsítvány, amely a kliensoldali tanúsítványok hitelesítésére szolgál.

Internet

A távoli kliens VPN-en keresztül, az interneten át csatlakozik az Azure VPN Gatewayhez.

Remote Client (Távoli felhasználó)

- Egy kliens (például egy otthoni laptop), amely egy Client Certificate segítségével azonosítja magát a VPN Gateway számára.

- A Point-to-Site (P2S) VPN lehetővé teszi, hogy az ügyfél biztonságosan csatlakozzon az Azure VNet-hez, és például elérje a VM1-et.

Hogyan állnak össze az építőkockák?

- A Remote Client egy Client Certificate segítségével hitelesíti magát.

- A kliens VPN kapcsolatot létesít az Azure VPN Gateway-hez.

- A VPN Gateway biztonságos hozzáférést biztosít az Azure VNet-hez.

- A kliens ezután elérheti az Azure-ban lévő virtuális gépeket (például a VM1-et), mintha az adott hálózat része lenne.

Létrehozás az Azure-ban:

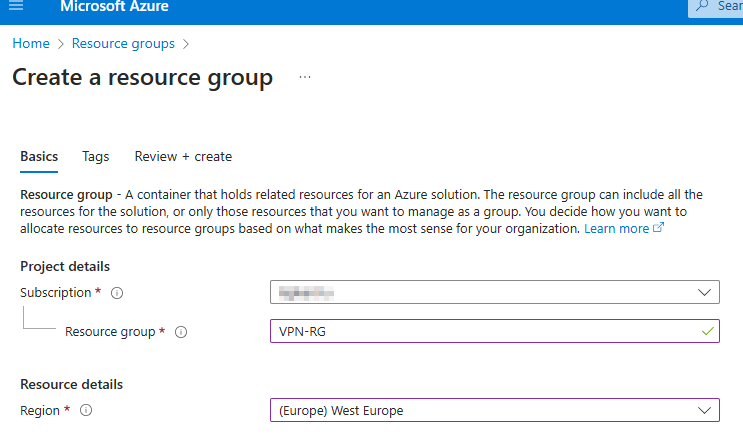

Resource group létrehozása az erőforrások számára

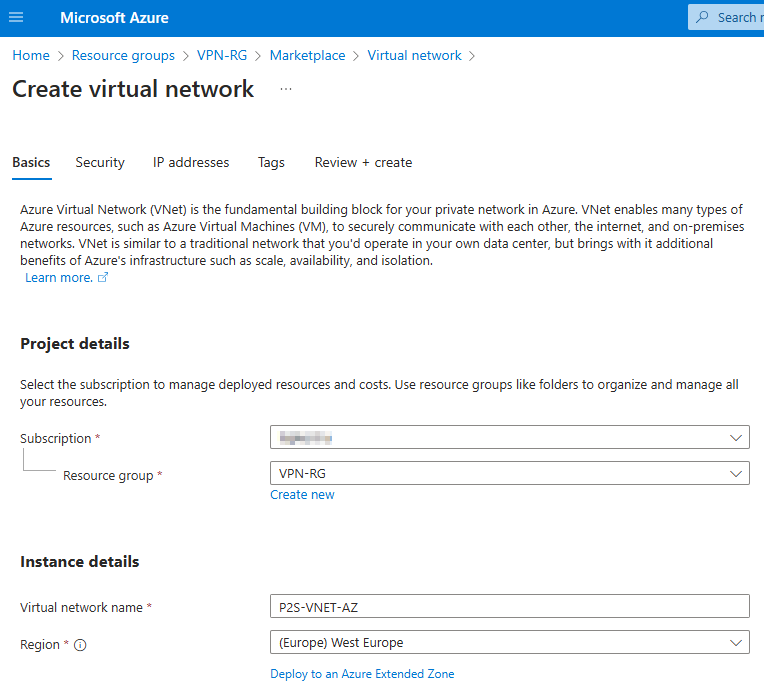

VNET (Virtual network létrehozása)

Virtual network létrehozás közben

Server subnet, és Gateway subnetet is elkészítettük

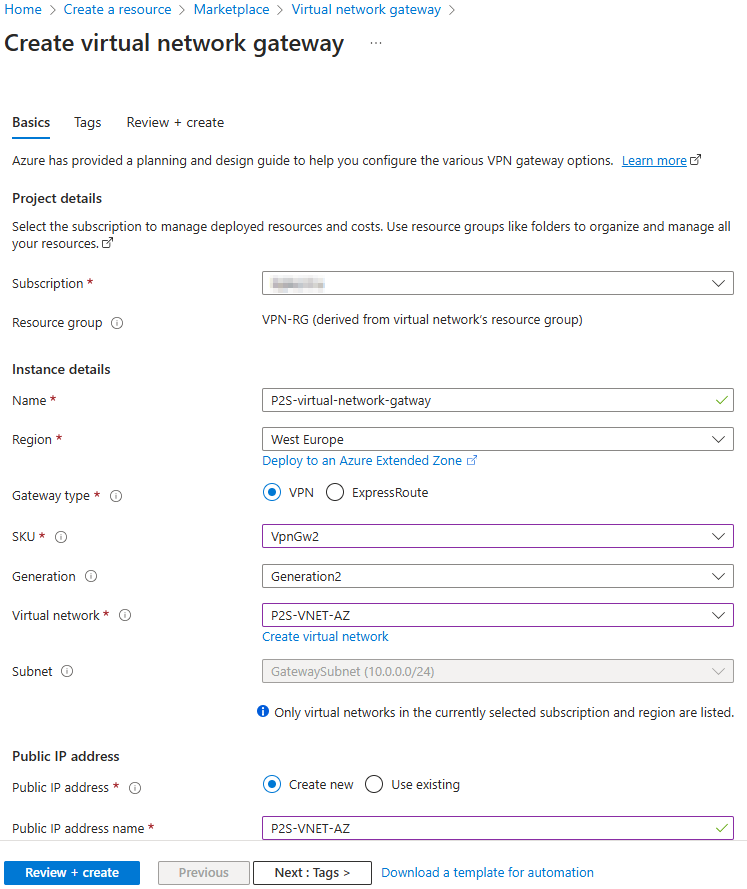

Virtual network gateway létrehozása

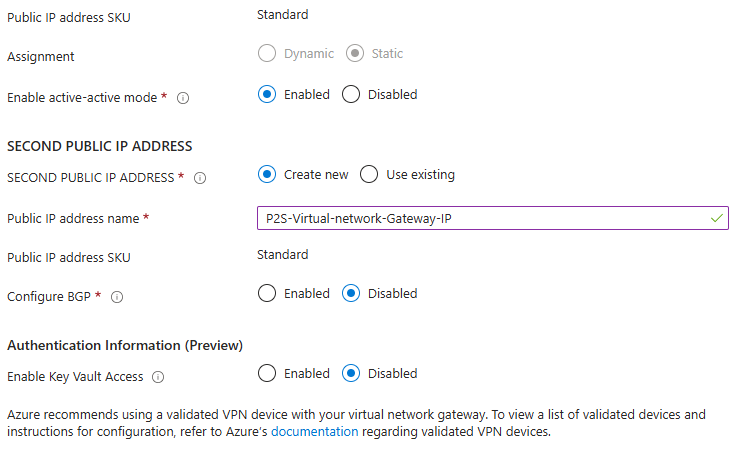

Felveszünk egy második Publikus IP címet is, ezt az Active – Active mód miatt, erről lentebb részletesebben beszélünk.

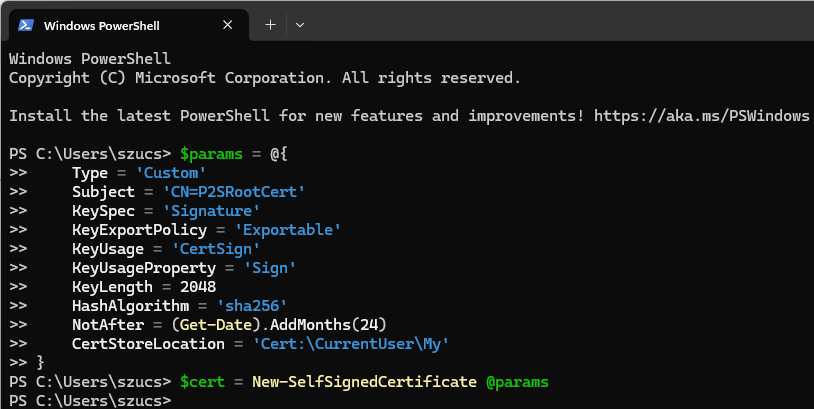

Azure Root certificate-et is legeneráljuk az alábbi scriptel, ezt bármilyen kliens gépen meg lehet tenni

A script ezen a helyen elérhető: https://learn.microsoft.com/en-us/azure/vpn-gateway/vpn-gateway-certificates-point-to-site

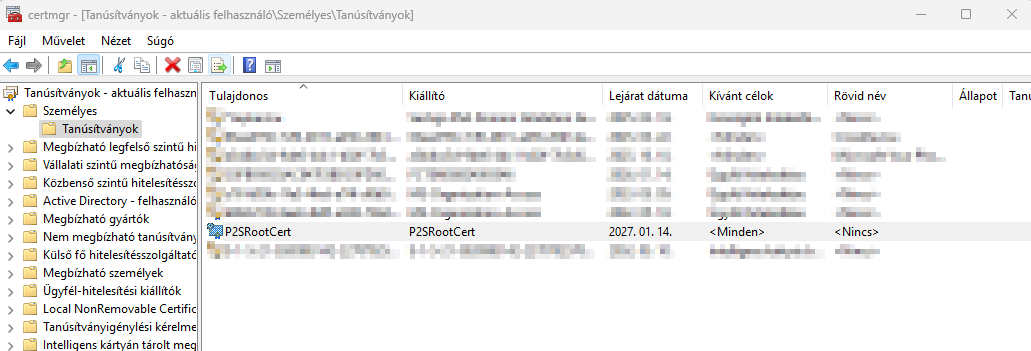

Az elkészült certificate is bekerült a tanusítvány tárba

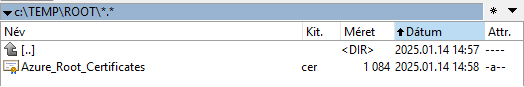

A kiexportált tanusítvány .cer formátumban (amely csak a nyilvános kulcsot és a tanúsítvány metaadatait tartalmazza, privát kulcs nélkül)

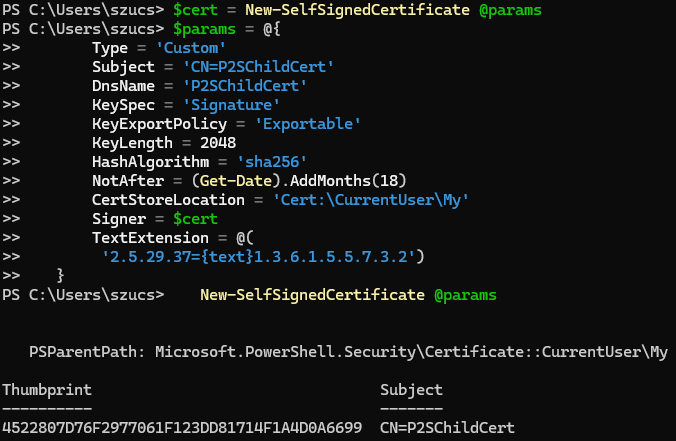

Kliens oldai tanusítvány legenerálása az alábbi scriptel (ez is a fenti linken elérhető)

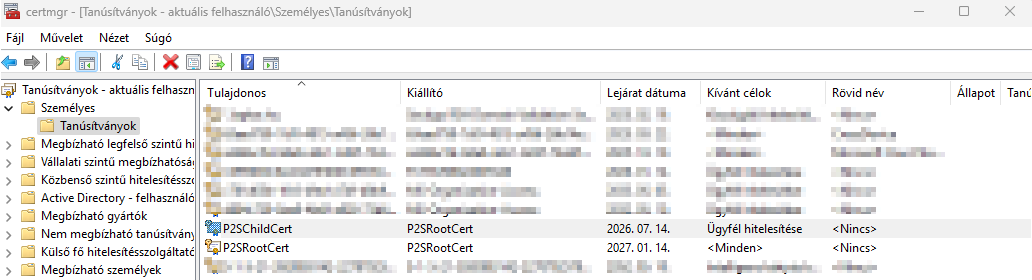

Ez is bekerül a tanusítványtárba

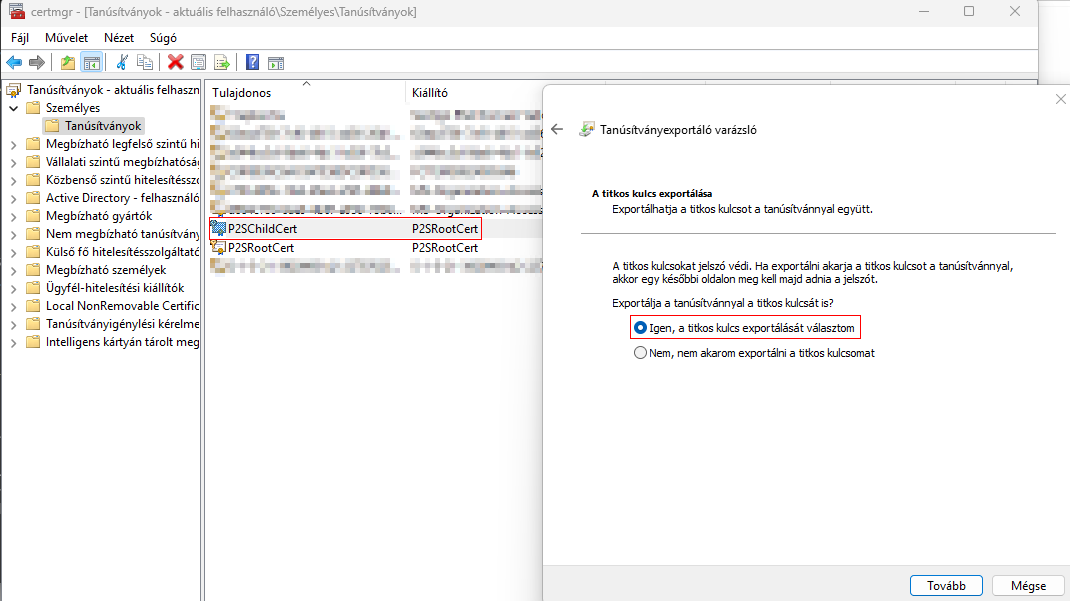

Titkos kulcs-al ki kell exportálni

Meg kell adni egy tetszőleges jelszót

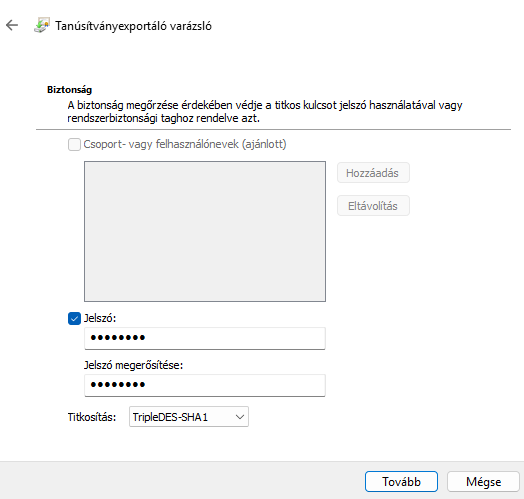

A Root, és a Client certificate

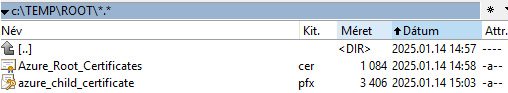

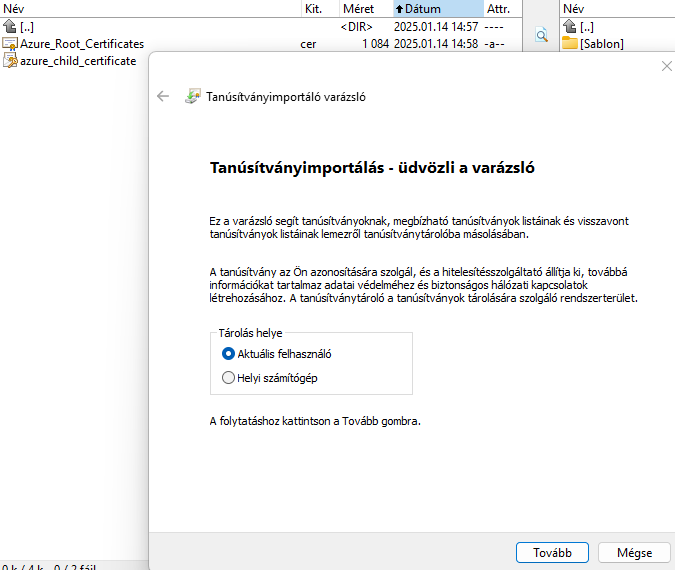

A kliens tanúsítvány importálása azon eszközökön, amelyeket az Azure hálózathoz való csatlakozáshoz használni kívánunk

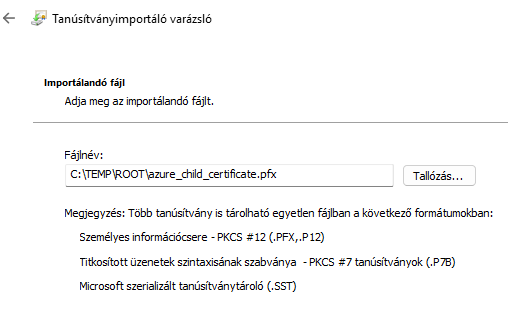

Kitallózzuk a fájlt

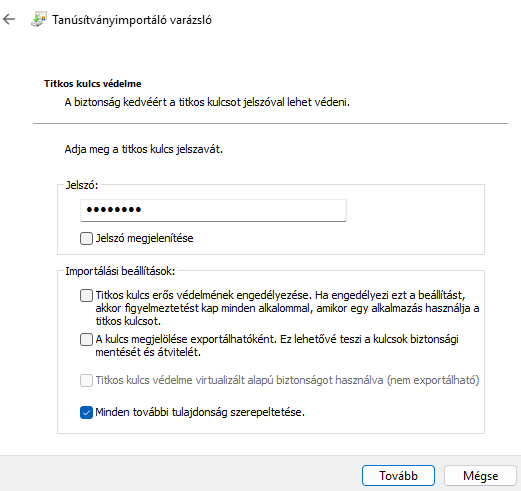

Beírjuk a fentebb tárgyalt tetszőleges jelszót

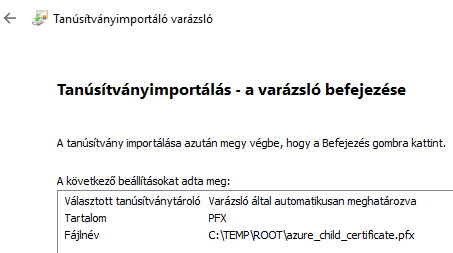

Az importálás sikeres volt

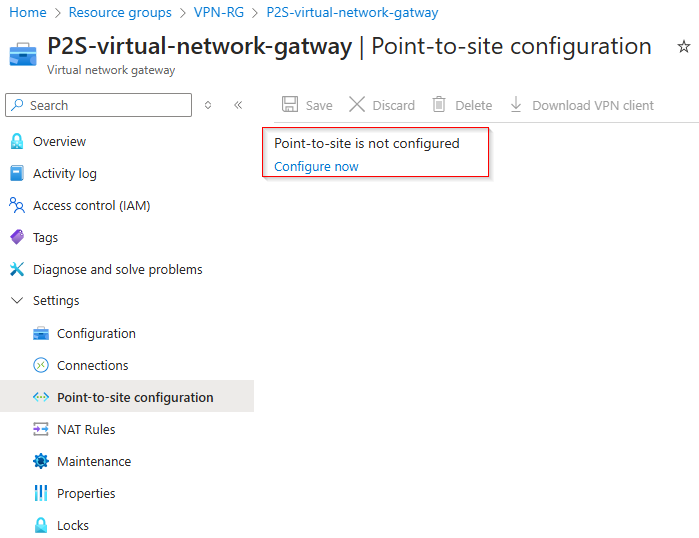

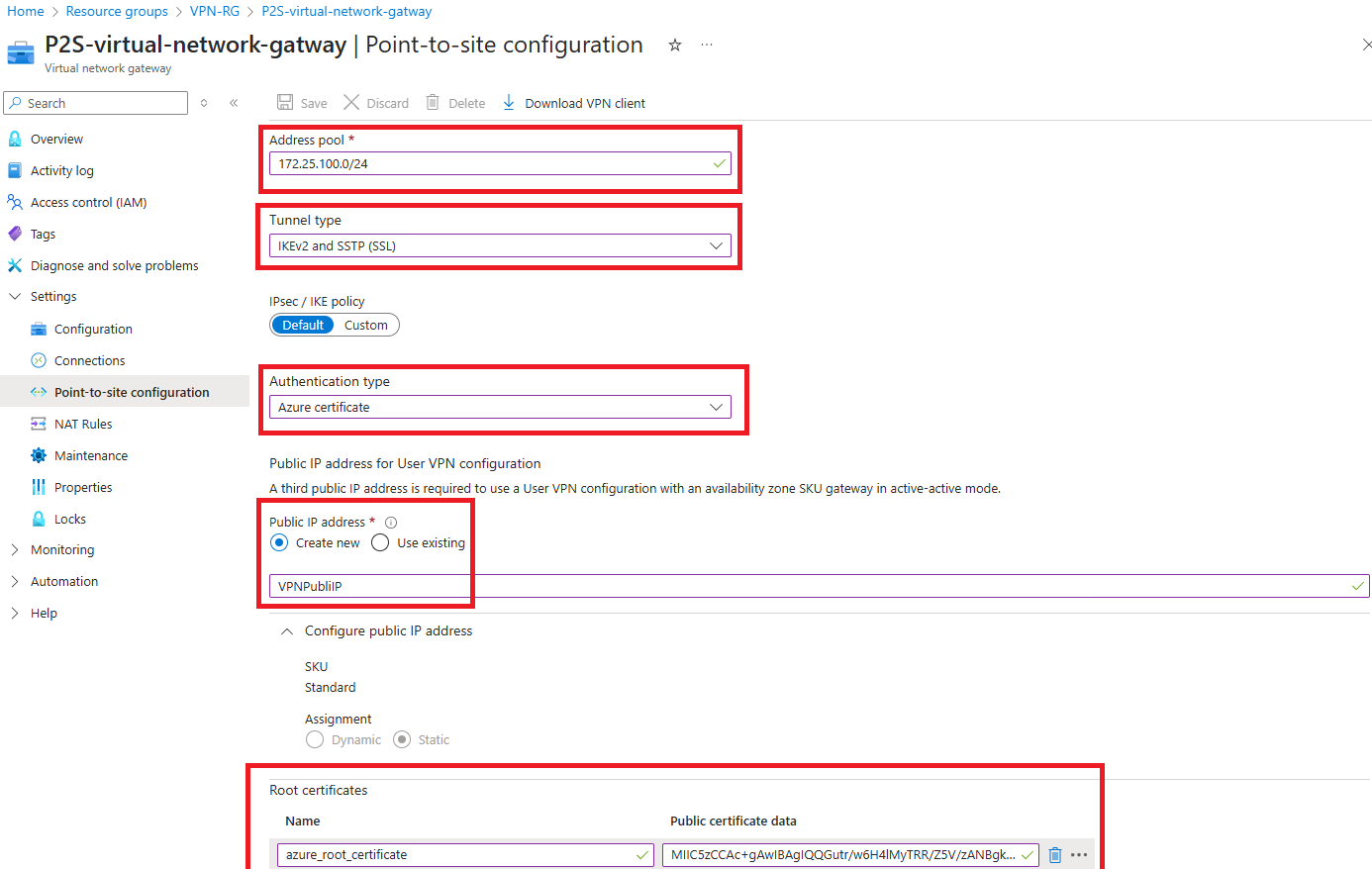

Most állítsuk be a Point to Site VPN-t Azure oldalon

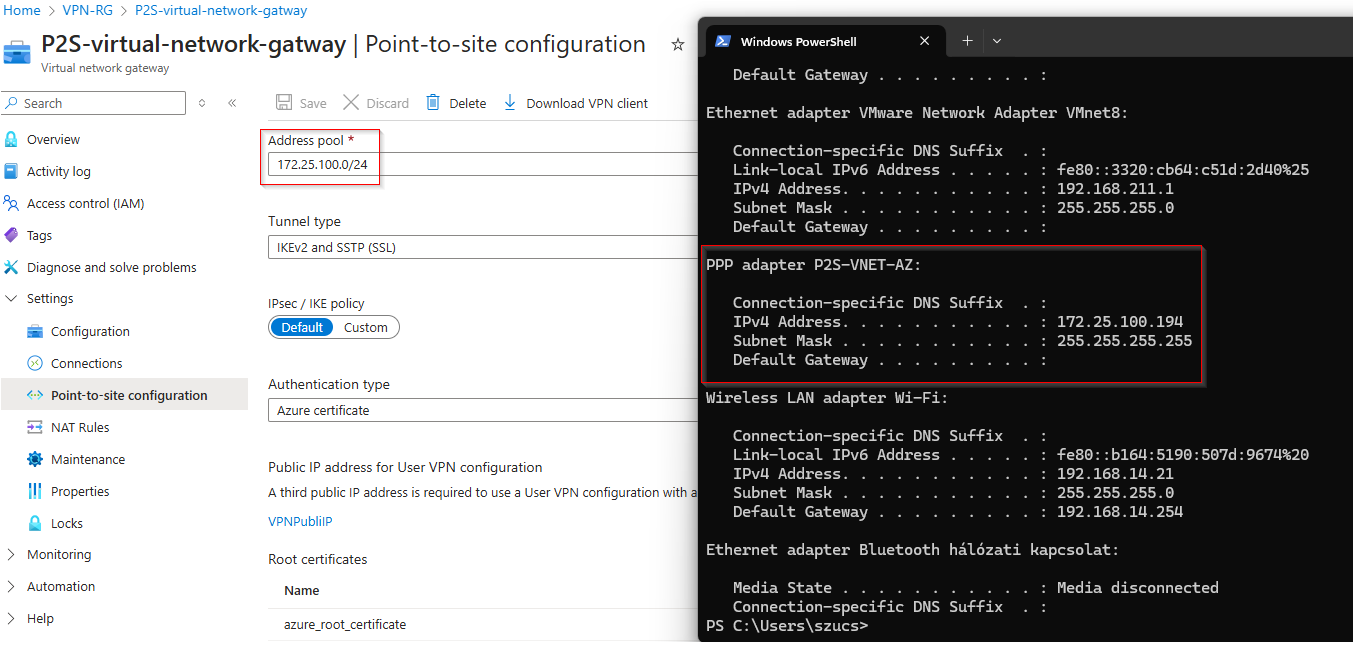

Address Pool – ahonnan ip címeket oszt a klienseknek

VPN tunnel tipusa (példánkban: IKEv2 and SSTP)

Authentikáció tipusa (példánkban Azure certificate, de van még Microsoft Entra, és RADIUS alapú is – az Entra alapú lehetővé teszi a kétfaktoros MFA hiteleítést is)

Az Azure P2S VPN esetében ez a plusz publikus IP cím akkor szükséges, ha az Azure VPN Gateway active-active módban van konfigurálva egy Availability Zone SKU-val, mivel a P2S kapcsolatokhoz egy harmadik publikus IP cím kell a klienskapcsolatok kezelésére.

Az Active-Active mód azt jelenti, hogy az Azure VPN Gateway két példánya egyszerre aktív, így nagyobb rendelkezésre állást és terheléselosztást biztosít.

A másik mód az Active-Passive, ahol csak egy példány aktív, a másik csak hiba esetén lép működésbe. Ez kevésbé redundáns, de egyszerűbb és olcsóbb megoldás. (úgy elég csak 1 publikus IP cím, a példámban a leghibatűrőbb konfigurációt alkalmaztam, hogy a VPN kapcsolat mindig elérhető maradjon. )

Beimportáljuk a kliensen létrehozott ROOT tanusítványt.

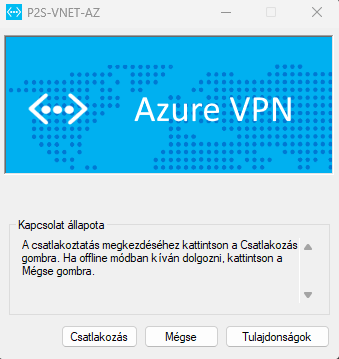

A VPN kliens alkalmazás segítségével csatlakozhatunk a hálózathoz, amely közvetlenül az Azure Portálról tölthető le a P2S VPN konfigurációs szekciójában.

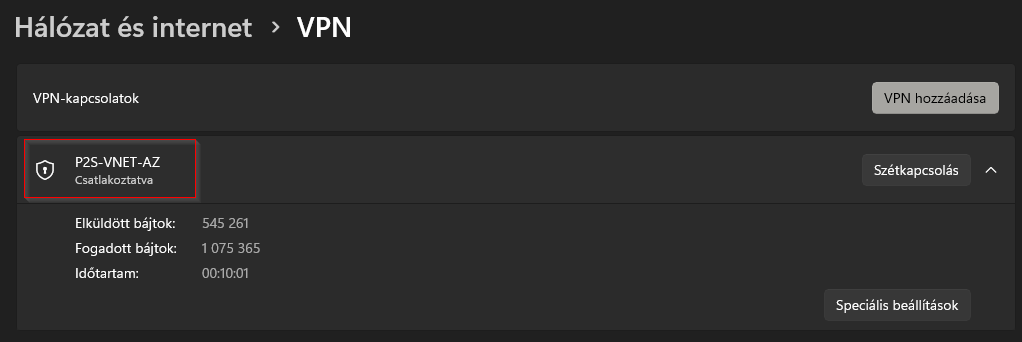

Windows esetén a Gépházban ellenőrizhetjük a csatlakozás állapotát, ahol sikeres kapcsolódás esetén a VPN kapcsolat aktívként jelenik meg.

Az ipconfig parancs futtatásával ellenőrizhető, hogy a rendszer egy IP címet kapott az Address Pool tartományból, megerősítve ezzel a sikeres VPN kapcsolatot.

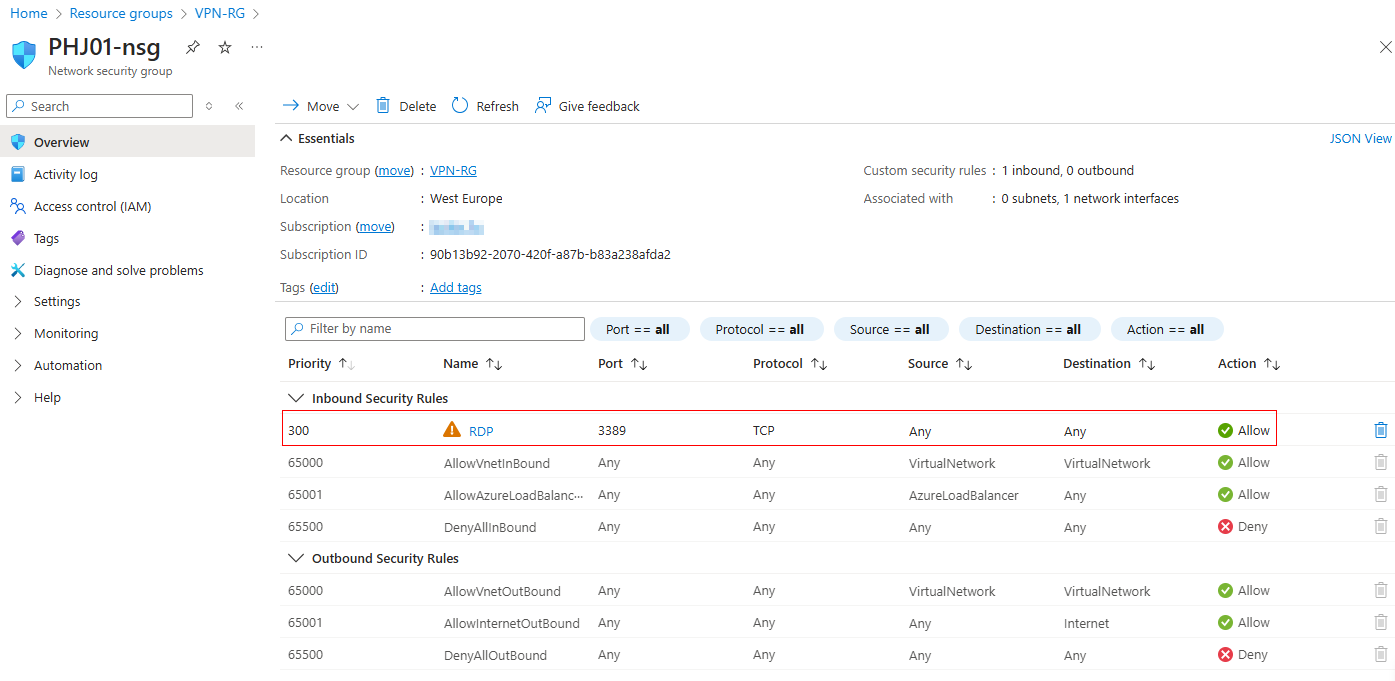

Az NSG-ben beállíthatnék egy szabályt, amely korlátozza a Remote Desktop elérhetőségét, így az nem lenne hozzáférhető bárhonnan, hanem csak egy meghatározott publikus IP címről. Ez egy további biztonsági réteget jelentene. (A Source ip-hez felvehetnék például egy publikus ip címet, a saját otthoni routeremét, és akkor csak onnan engedne kapcsolódni)

Az NSG (Network Security Group) egy Azure biztonsági szabályrendszer, amely lehetővé teszi a bejövő és kimenő hálózati forgalom szabályozását az Azure erőforrások (például virtuális gépek) számára.

Ezzel engedélyezheted vagy blokkolhatod a forgalmat adott IP-címek, portok és protokollok alapján, így például korlátozhatod a Remote Desktop (RDP) hozzáférést egy adott publikus IP-címre, növelve a biztonságot.

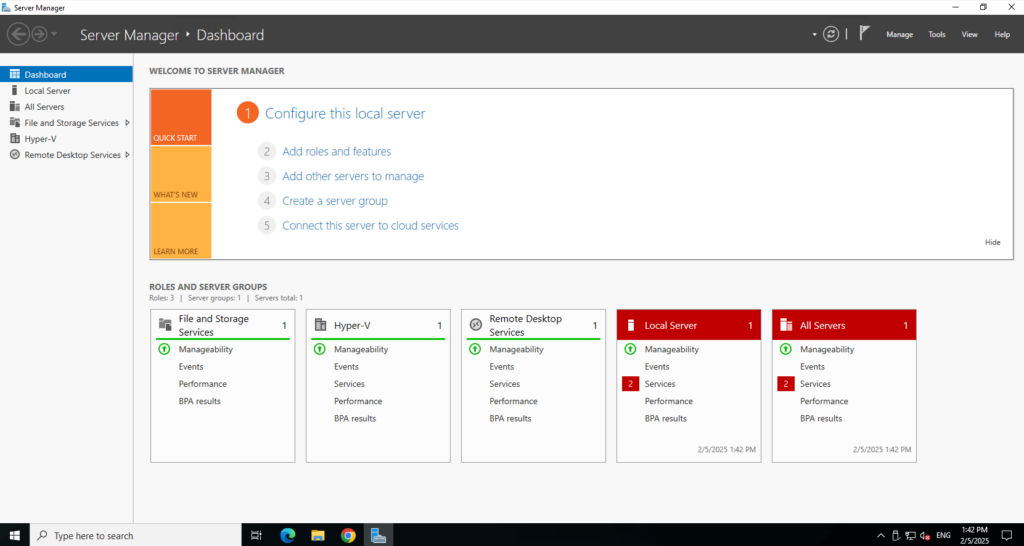

Sikeres RPD csatlakozása felhőbeli VM1 szerverhez:

Köszönöm, hogy végigkövetted a Point-to-Site VPN beállításának lépéseit! Bár a leírás nem volt teljeskörű, hiszen az Azure VPN számos további funkcióval és finomhangolási lehetőséggel rendelkezik, célom az volt, hogy a lehető legegyszerűbben és érthetően mutassam be egy már működő és biztonságos konfiguráció kialakítását. Remélem, hasznosnak találtad, és sikerrel alkalmazod a saját környezetedben!