Microsoft Sentinel - Az őrszem

Microsoft Sentinel gyorstalpalómat leendő SOC Engineer-eknek ajánlom, akik most ismerkednek a Microsoft biztonsági technológiájával. A cikkben végigveszem a Sentinel különböző részeit és funkcióit, hogy átfogó képet kapjatok a működéséről, és megértsétek, hogyan segíthet a fenyegetések észlelésében, elemzésében és az automatizált válaszlépésekben.

A cél, hogy a végére magabiztosan eligazodjatok a Sentinel világában, és a kiberbiztonsági stratégiátok legalább olyan éber legyen, mint maga a Sentinel – az őrszem, aki sosem alszik!

Mivel egy elég összetett megoldásról van szó, a bemutatóm is részletes lesz, de bízom benne, hogy a végére összeáll a teljes kép.

Ki a SOC Engineer?

A SOC Engineer (Security Operations Center mérnök) egy informatikai biztonsági szakember, aki a biztonsági műveleti központban (SOC) dolgozik és felelős a kiberfenyegetések észleléséért, elemzéséért és elhárításáért. Feladatai közé tartozik a biztonsági rendszerek (SIEM, EDR, XDR) kezelése, riasztások elemzése, automatizációk fejlesztése és a támadási minták azonosítása a szervezet védelme érdekében.

Mi a Microsoft Sentinel?

A Microsoft Sentinel egy felhőalapú SIEM és SOAR megoldás, amely Azure-on fut, és mélyen integrálható Microsoft Defender, Intune és Entra ID (Azure AD) rendszerekkel (és Microsofton kívül is rengeteg más felhős szolgáltatással). Az egyik fő előnye, hogy automatikusan skálázódik, mivel SaaS (Software as a Service) modellben működik, nincs szükség saját infrastruktúra kiépítésére és fenntartására.

Mi a SIEM/SOAR?

A SIEM egy központi loggyűjtő rendszer, amely nemcsak naplókat tárol, hanem elemzi is azokat, és automatizált válaszokat ad a fenyegetésekre. A SOAR képességek pedig lehetővé teszik a biztonsági folyamatok automatizálását és az incidensek gyors kezelését playbookok és integrációk segítségével.

Környezet beállítása

Azure portálon a Sentinel ikonja

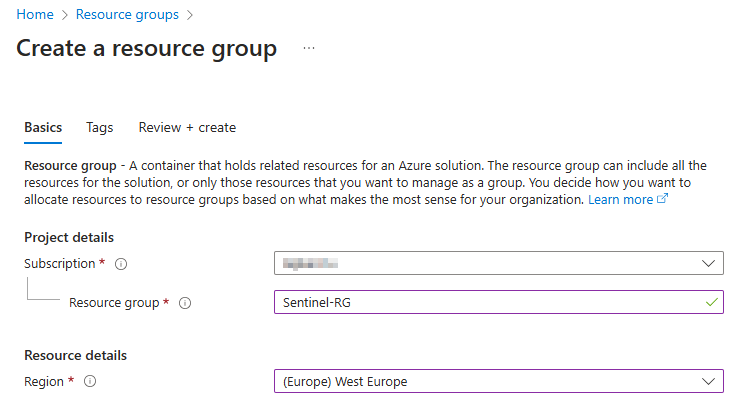

Azure-ban resource group létrehozása

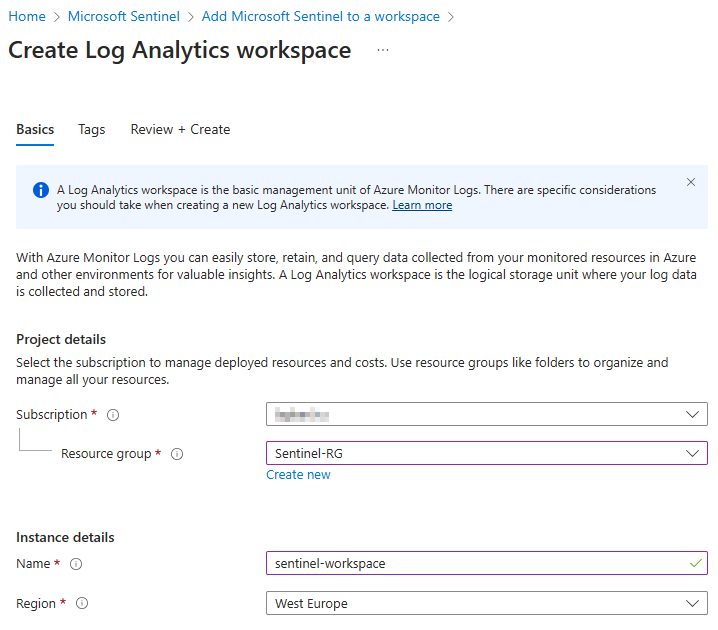

Log Analytics workspace elkészítése Sentinelhez (itt tárolódik majd a rengeteg begyűjtött adat)

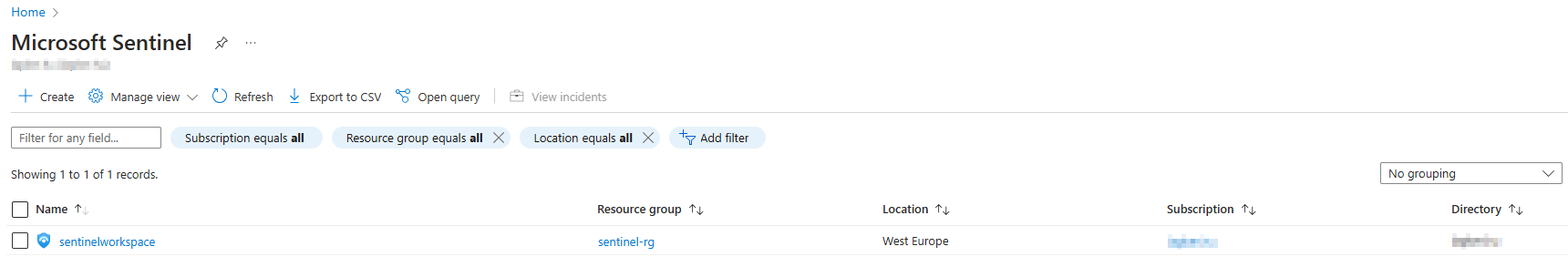

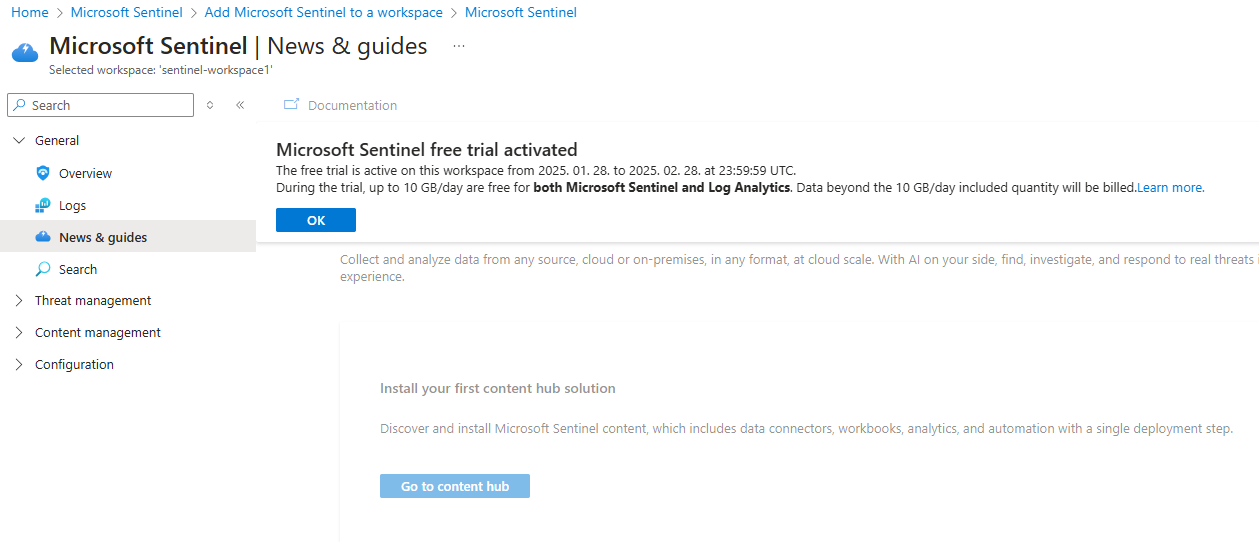

Létrejött a Sentinel Workspace

1 hónapos ingyenes próbaidőszak van 10 GB/nap adatmennyiségig

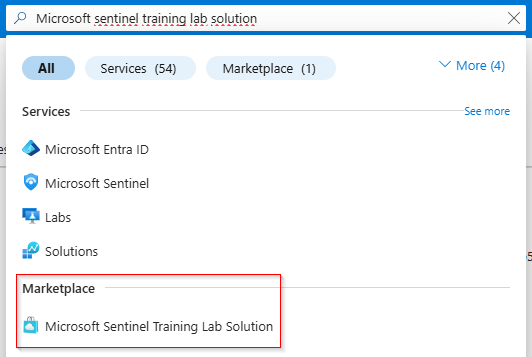

Training lab-ot adunk hozzá a funkciók jobb megértése végett:

Tartalmaz pár példát, és beállítást, mert „üresen” nehéz megérteni a használatát, de itt is segít a Microsoft

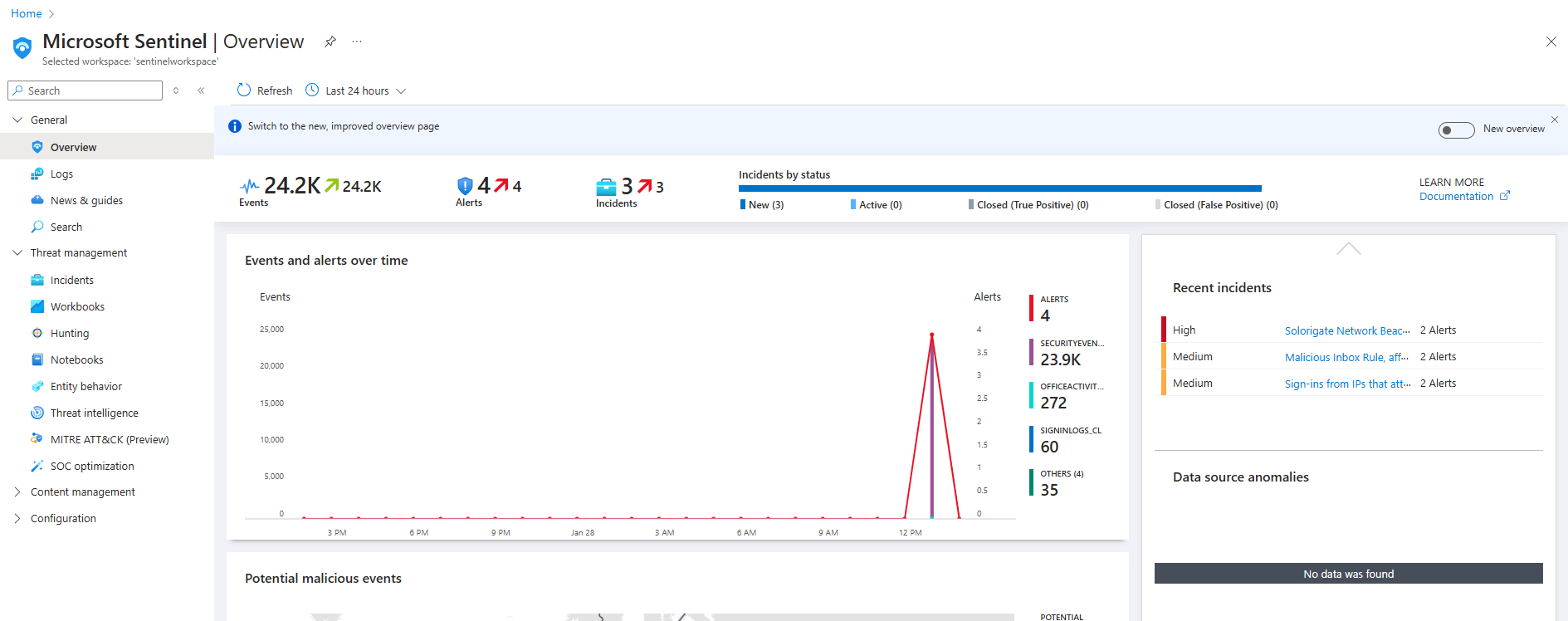

A kész Sentinel workspace beimportált training laborral

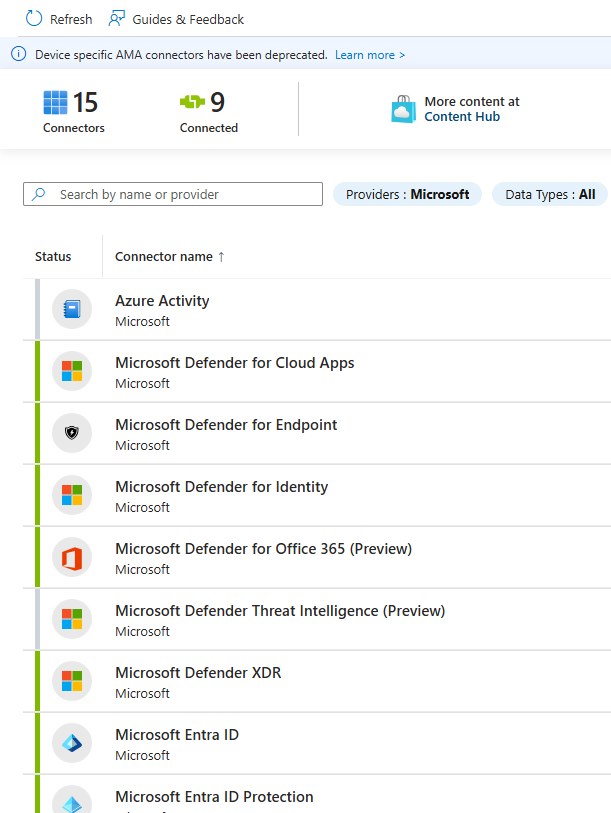

Adat konnektorok

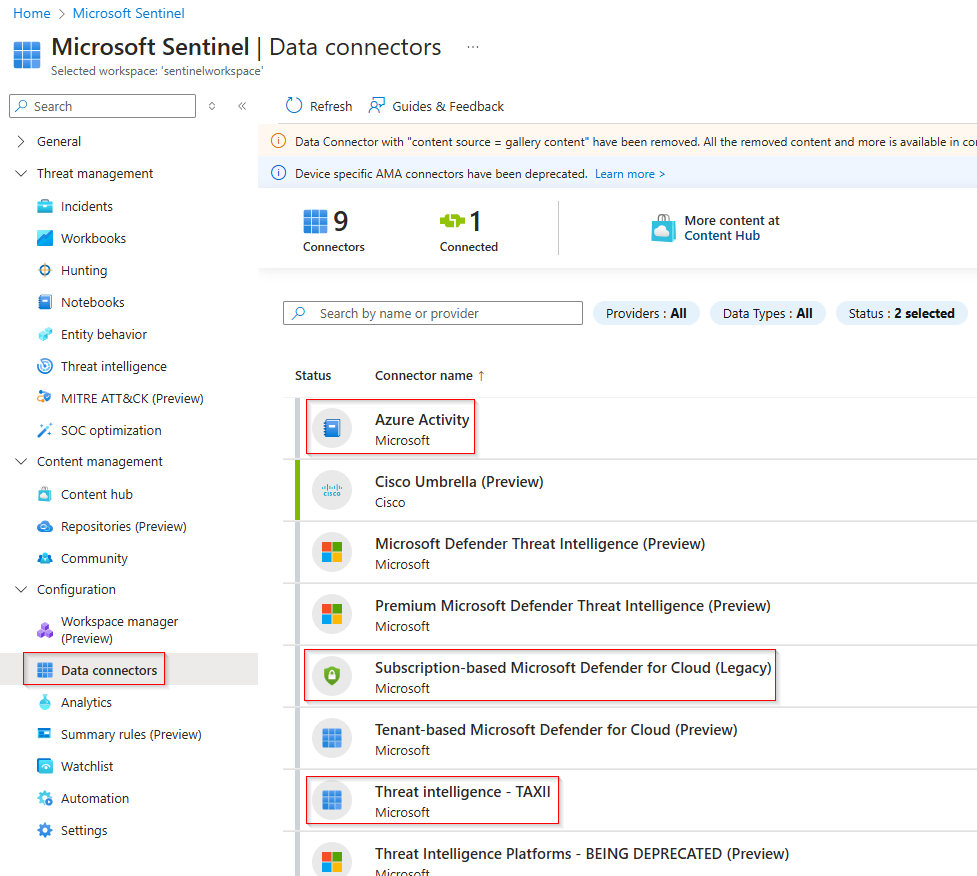

Pár példa Data Connectorok-ra:

- Azure Active Directory (AAD) – Bejelentkezések, felhasználói tevékenységek monitorozása.

- Microsoft Defender for Endpoint – Eszközök fenyegetésészlelése és válaszreakciói.

- Office 365 – E-mail- és SharePoint-tevékenységek naplózása.

- Syslog – Linux szerverek és hálózati eszközök naplóinak gyűjtése.

- Amazon Web Services (AWS) – AWS CloudTrail események Sentinelbe történő integrálása.

Így lehet „bekötni” a különböző adatforrásokat a Sentinelbe.

Pár connectort-t a Content Hub-on keresztül beimportáltam a tesztelés miatt:

A konnektorokat is be kell külön konfigurálni, csatlakoztatni, ezt nem mutatom be, mert nagyon hosszú lenne a cikk.

A konnektorokat is be kell külön konfigurálni, csatlakoztatni, ezt nem mutatom be, mert nagyon hosszú lenne a cikk.

- Azure Activity – Azure előfizetés eseményeit naplózza (erőforrás-módosítások, RBAC változások, adminisztrátori műveletek).

- Defender for Cloud – Biztonsági riasztásokat és konfigurációs ajánlásokat küld Sentinelbe.

- Threat Intelligence – TAXII – Külső fenyegetettségi intelligenciát (pl. gyanús IP-k, hash-ek) importál és Sentinel eseményekkel korrelál.

Pár példa még

Pár példa még

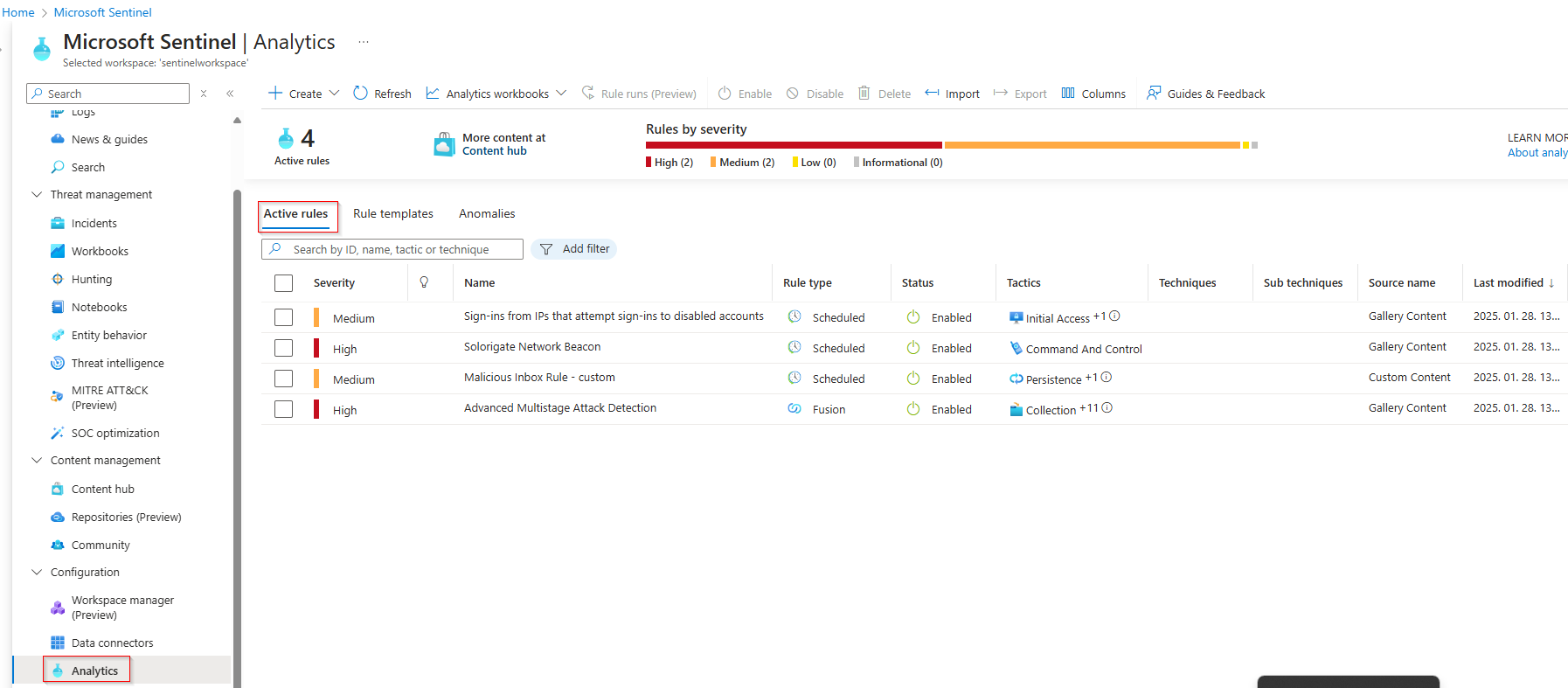

Analytic Rules

Az Analytics Rule a Sentinelben arra szolgál, hogy automatikusan elemezze a begyűjtött naplóadatokat, észlelje a biztonsági fenyegetéseket és generálja a riasztásokat. Segítségével különböző forrásokból származó eseményeket lehet összekapcsolni (korrelálni), például az Azure Active Directory, a Defender vagy a tűzfal naplóiból.

Az elemzési szabályok lehetnek előre definiáltak vagy egyedileg testre szabhatók KQL lekérdezésekkel, így célzott fenyegetésészlelést és proaktív threat huntingot tesznek lehetővé. Ha egy szabály feltételei teljesülnek, akkor a Sentinel automatikusan létrehoz egy incidenst, amelyet a biztonsági csapat kezelhet.

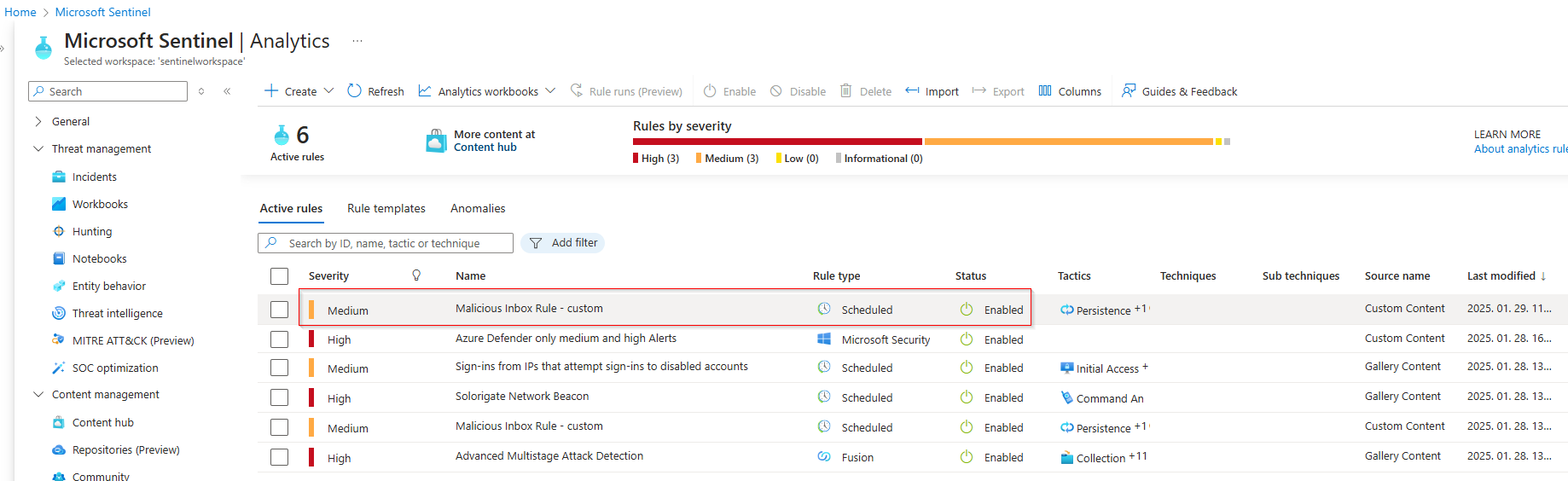

A training labor ezeket az Analytics rule-okat hozta magával

A training labor ezeket az Analytics rule-okat hozta magával

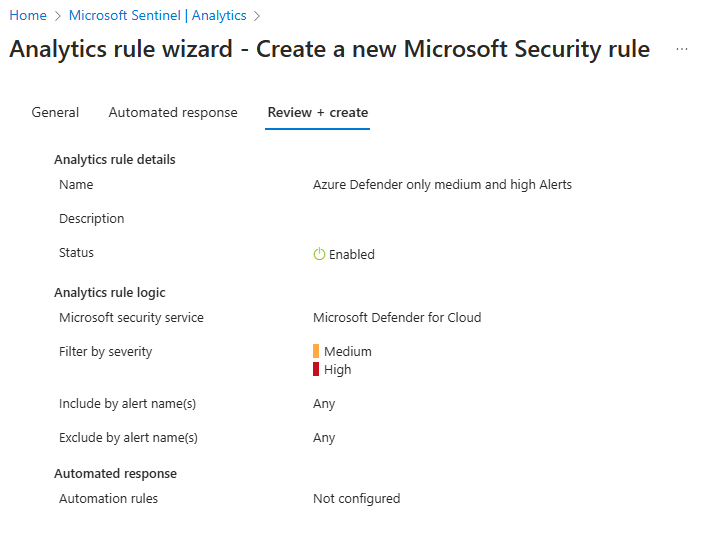

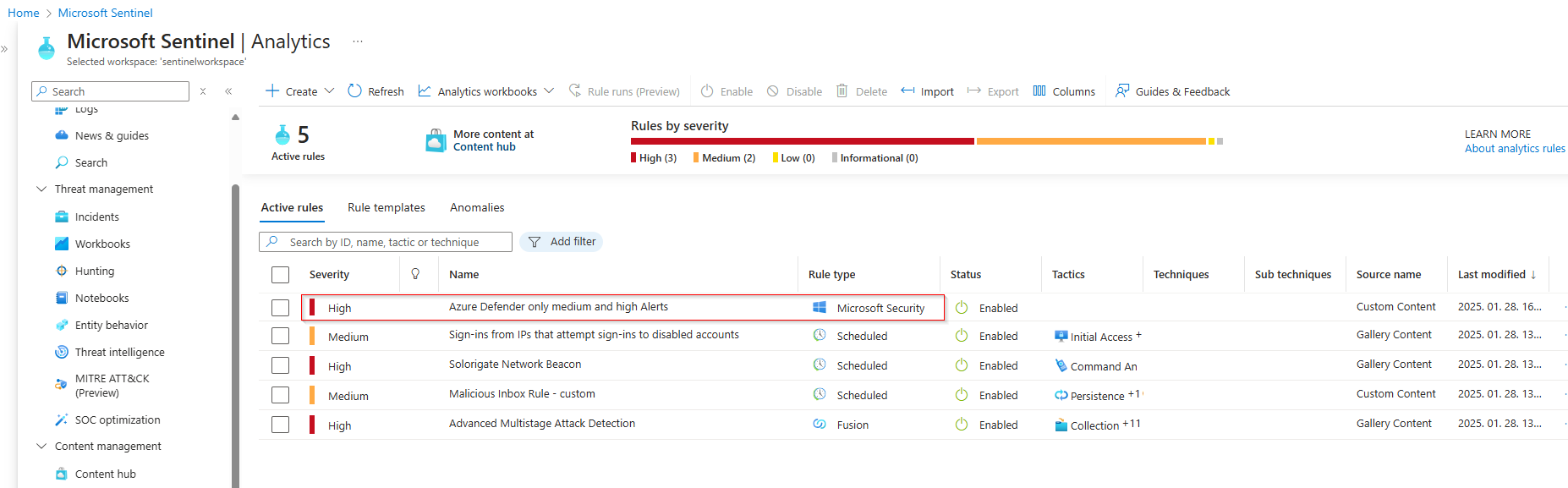

Microsoft Incident Creation Rule készítése – plédául csak a Defender Medium, vagy High alerteket rögzítse

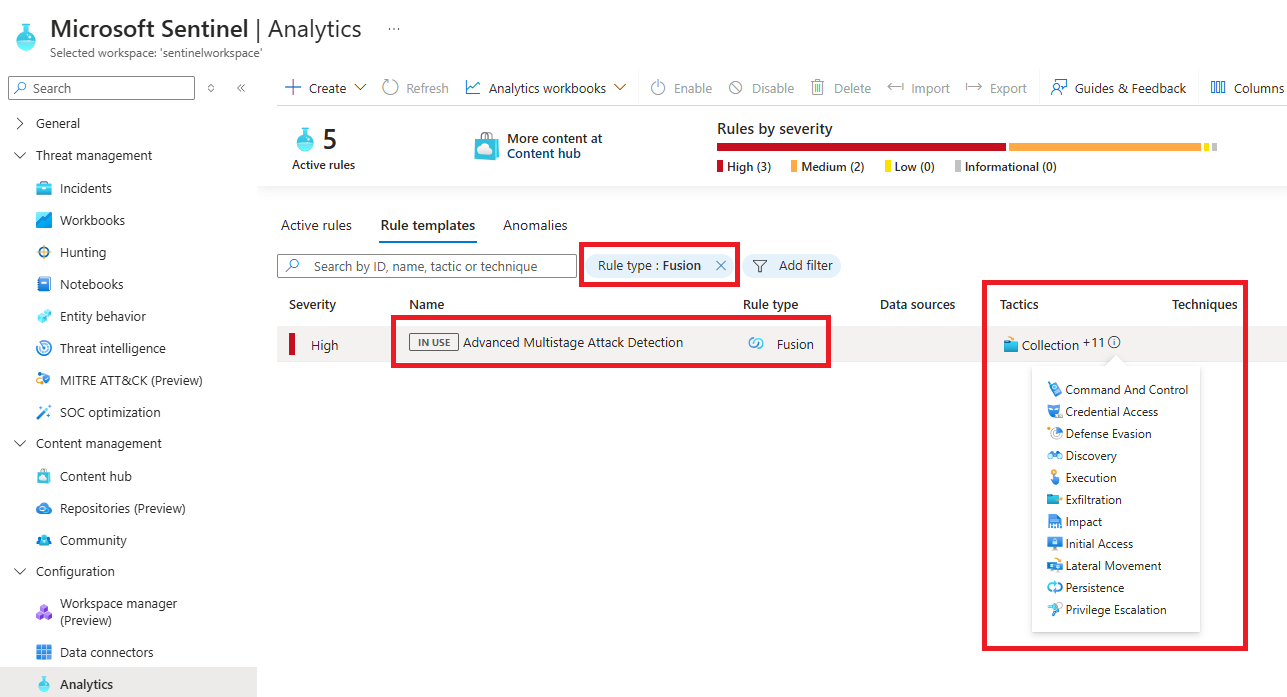

Fusion rule (multistage attack detection bekapcsolása)

A Fusion rule egy okos szabály, ami segít összekapcsolni a különböző biztonsági figyelmeztetéseket. Ha például több kisebb gyanús esemény történik különböző helyeken, a Fusion felismeri, hogy ezek egy nagyobb támadás részei lehetnek, és erről értesít. Így kevesebb a felesleges riasztás, és könnyebb észrevenni a valódi veszélyeket.

Custom analytics rule

A Custom Analytics Rule egy egyedi szabály, amelyet saját igényeid szerint hozhatsz létre, hogy bizonyos eseményeket vagy mintázatokat figyelj. KQL (Kusto Query Language) segítségével meghatározhatod, milyen naplóadatokat észleljen a rendszer, és mikor generáljon riasztást.

Ez egy saját beállítású szabály, amivel te döntöd el, milyen gyanús tevékenységekre figyeljen a Sentinel, például ha egy felhasználó túl sokszor próbál sikertelenül belépni, vagy ha egy eszköz szokatlan helyről csatlakozik.

(azt keresi ha az adathalász levél nyomait törlik a felhasználók)

(azt keresi ha az adathalász levél nyomait törlik a felhasználók)

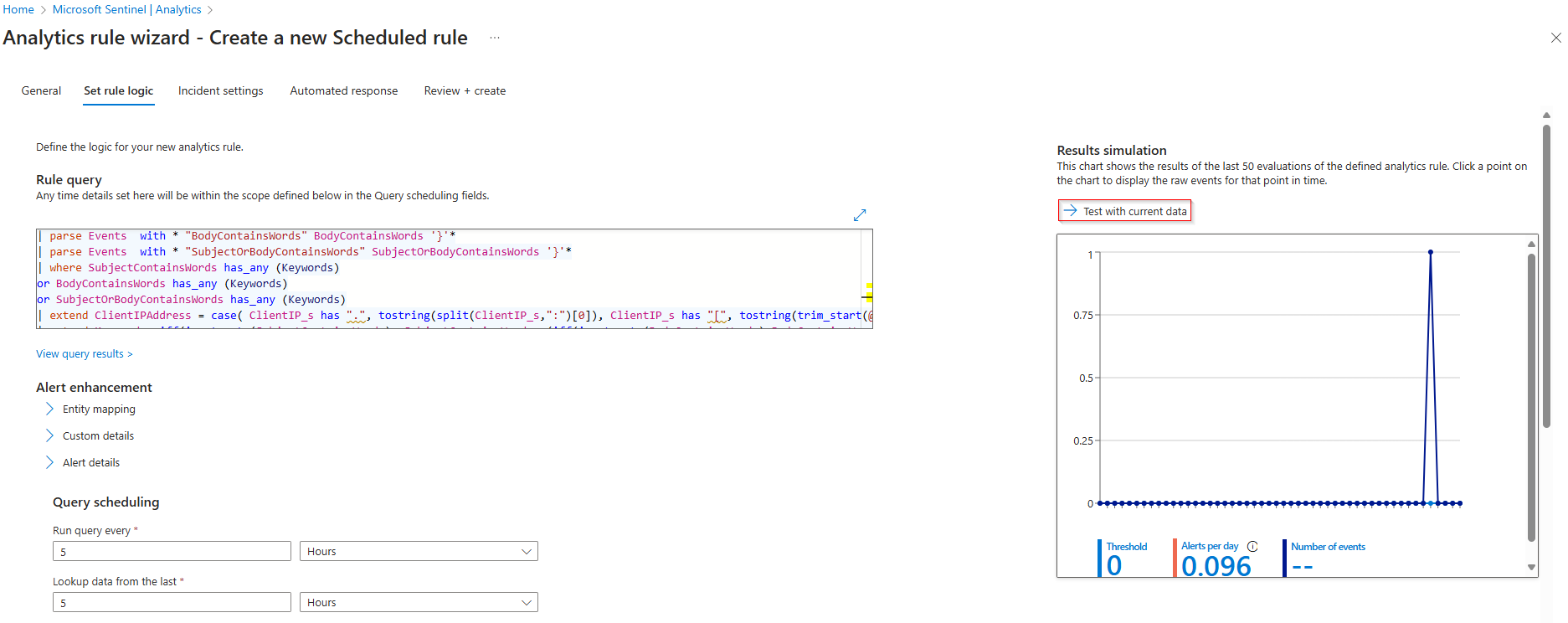

Utána meg kell adni a custom query-t (KQL), és megadni milyen időzítéssel fusson le, az alábbi módon:

Ez a Custom Analytics Rule egy Exchange Online eseményeket figyelő szabály a Microsoft Sentinelben. Kifejezetten azokra az esetekre koncentrál, amikor egy felhasználó új beérkező levelekre vonatkozó szabályt (New-InboxRule) állít be, amely potenciálisan rosszindulatú e-maileket automatikusan áthelyez a „Deleted Items” vagy „Junk Email” mappába.

let Keywords = dynamic([„helpdesk”, ” alert”, ” suspicious”, „fake”, „malicious”, „phishing”, „spam”, „do not click”, „do not open”, „hijacked”, „Fatal”]);

OfficeActivity_CL

| where Operation_s =~ „New-InboxRule”

| where Parameters_s has „Deleted Items” or Parameters_s has „Junk Email”

| extend Events=todynamic(Parameters_s)

| parse Events with * „SubjectContainsWords” SubjectContainsWords ‘}’*

| parse Events with * „BodyContainsWords” BodyContainsWords ‘}’*

| parse Events with * „SubjectOrBodyContainsWords” SubjectOrBodyContainsWords ‘}’*

| where SubjectContainsWords has_any (Keywords)

or BodyContainsWords has_any (Keywords)

or SubjectOrBodyContainsWords has_any (Keywords)

| extend ClientIPAddress = case( ClientIP_s has „.”, tostring(split(ClientIP_s,”:”)[0]), ClientIP_s has „[„, tostring(trim_start(@'[[]’,tostring(split(ClientIP_s,”]”)[0]))), ClientIP_s )

| extend Keyword = iff(isnotempty(SubjectContainsWords), SubjectContainsWords, (iff(isnotempty(BodyContainsWords),BodyContainsWords,SubjectOrBodyContainsWords )))

| extend RuleDetail = case(OfficeObjectId_s contains ‘/’ , tostring(split(OfficeObjectId_s, ‘/’)[-1]) , tostring(split(OfficeObjectId_s, ‘\\’)[-1]))

| summarize count(), StartTimeUtc = min(TimeGenerated), EndTimeUtc = max(TimeGenerated) by Operation_s, UserId__s, ClientIPAddress, ResultStatus_s, Keyword, OriginatingServer_s, OfficeObjectId_s, RuleDetail

Kulcsszavak definiálása:

- Egy „Keywords” lista van meghatározva, amely gyanús szavakat tartalmaz, mint például:

"helpdesk","alert","phishing","spam","hijacked", stb.

- Egy „Keywords” lista van meghatározva, amely gyanús szavakat tartalmaz, mint például:

OfficeActivity_CL naplóforrás vizsgálata:

- A

OfficeActivity_CLtáblából elemzi azokat az Exchange eseményeket, amelyekben azOperation_smező"New-InboxRule"értéket tartalmaz (tehát új szabályt hoztak létre).

- A

Szűrés gyanús e-mail szabályokra:

- Azokat a szabályokat keresi, amelyek az üzeneteket a „Deleted Items” vagy „Junk Email” mappákba irányítják.

Szabályparaméterek kibontása:

- Kibontja és elemzi a szabályfeltételeket, külön figyelve azokat a szabályokat, amelyek az e-mailek tárgyában vagy törzsében tartalmazhatnak kulcsszavakat.

IP-cím normalizálása:

- Az IP-címeket feldolgozza és egységes formátumba alakítja (

ClientIPAddressmező).

- Az IP-címeket feldolgozza és egységes formátumba alakítja (

Gyanús kulcsszavak keresése:

- Az új beérkező levélszabályokat vizsgálja, és ha azokban a tárgyban, törzsben vagy egyéb szöveges elemekben szerepelnek a gyanús kulcsszavak (

Keywordslistából), akkor az esemény gyanúsnak minősül.

- Az új beérkező levélszabályokat vizsgálja, és ha azokban a tárgyban, törzsben vagy egyéb szöveges elemekben szerepelnek a gyanús kulcsszavak (

Összegzés és csoportosítás:

- Az azonosított eseményeket összegzi és UserId, IP-cím, szabályrészletek, kulcsszavak és szerver alapján csoportosítja.

Ez a szabály észleli, ha egy felhasználó új beérkező levélszabályt hoz létre, amely az e-maileket automatikusan a törölt vagy spam mappába mozgatja, miközben gyanús kulcsszavakat tartalmaz az e-mailek tárgyában vagy törzsében, így segít azonosítani a rosszindulatú támadások vagy adathalászat elfedésére irányuló próbálkozásokat.

A KQL query-t lehet tesztelni, hogy működik -e.

A KQL query-t lehet tesztelni, hogy működik -e.

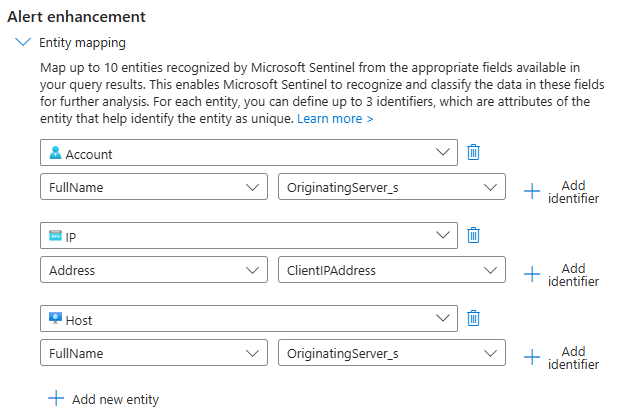

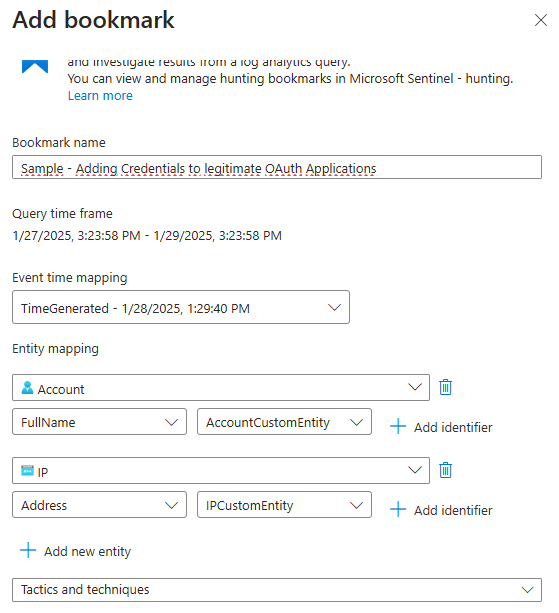

Entitiy mapping

Entitiy mapping

Az Entity Mapping arra való, hogy a riasztásokban szereplő adatokat automatikusan felismerje és osztályozza a rendszer, például felhasználói fiókokként, IP-címekként vagy hosztokként. Ez segíti a biztonsági elemzést és az incidensek összekapcsolását, így könnyebben azonosíthatók a támadások és a gyanús tevékenységek. Az entitások megfelelő leképezése révén a Sentinel kontextusba helyezi az eseményeket, és támogatja a gyorsabb válaszadást a fenyegetésekre.

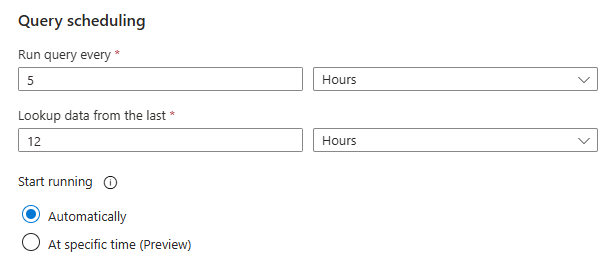

Időzítés:

5 óránként fusson le, és az elmúlt 12 óra adatait dolgozza fel.

5 óránként fusson le, és az elmúlt 12 óra adatait dolgozza fel.

Az Analytics részben látszik az általunk elkészített szabály.

Az Analytics részben látszik az általunk elkészített szabály.

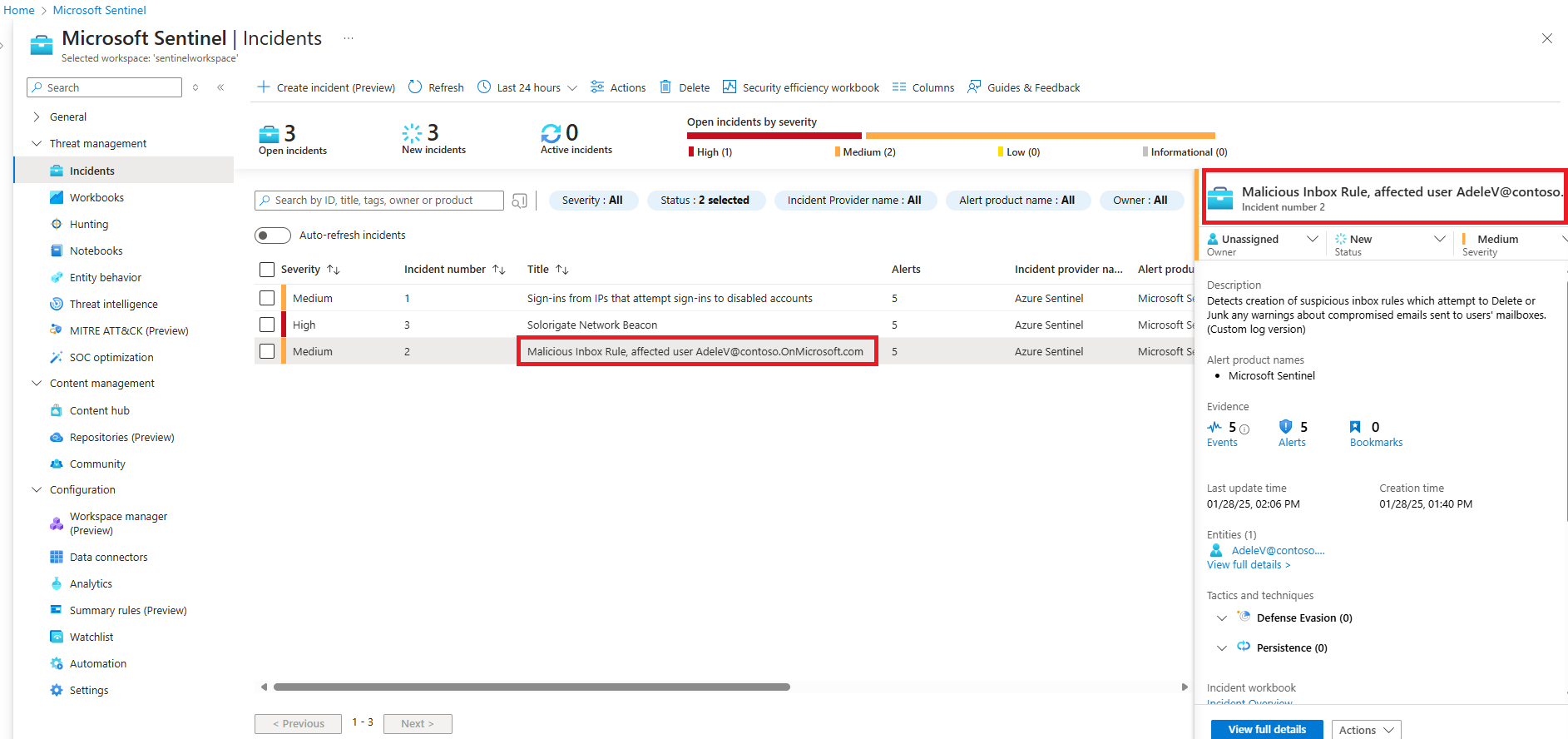

A szabály lefutott, Incidens generálódott, talált egy olyan felhasználót akire illeszkedett a lekérdezés.

A szabály lefutott, Incidens generálódott, talált egy olyan felhasználót akire illeszkedett a lekérdezés.

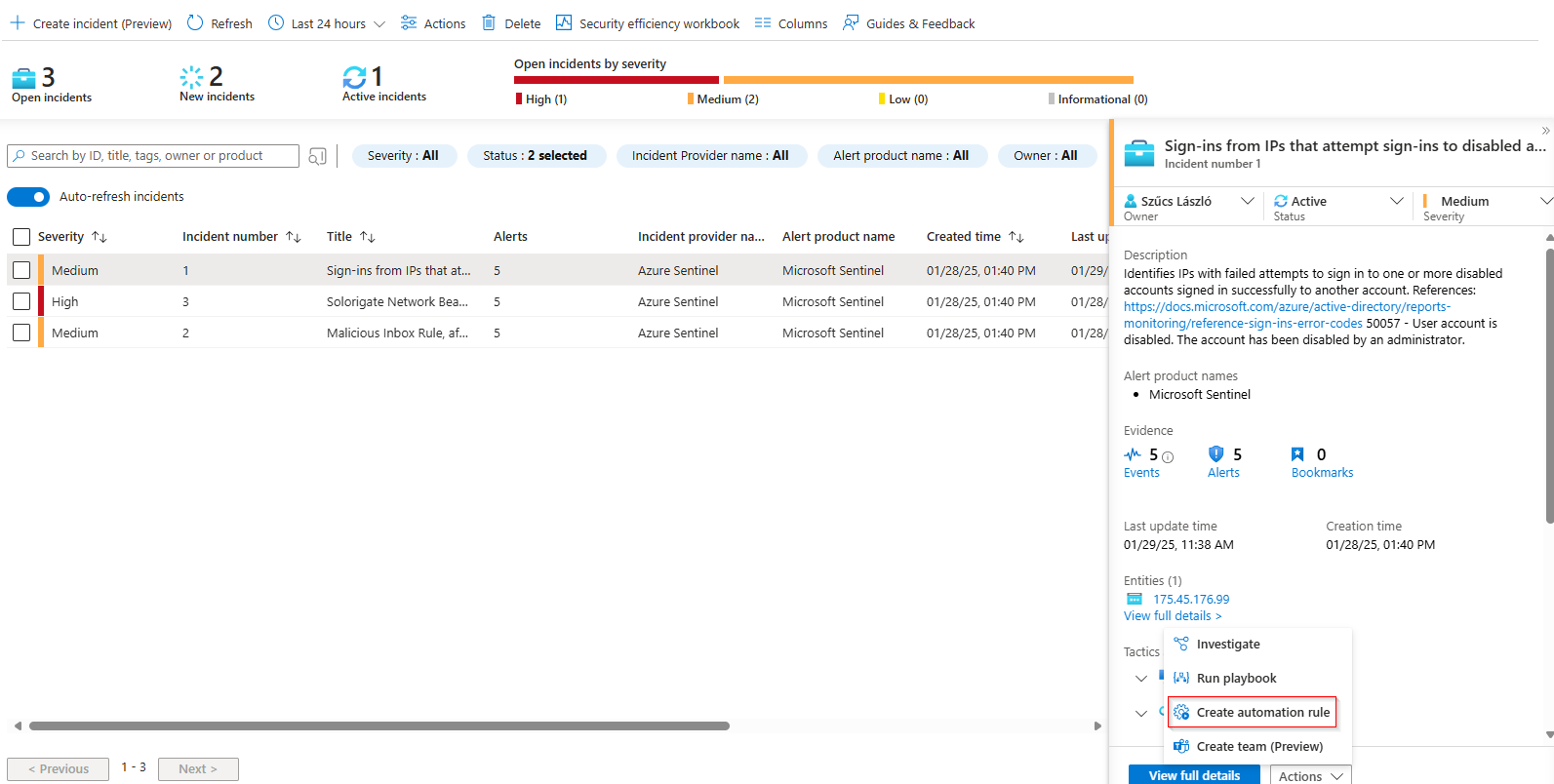

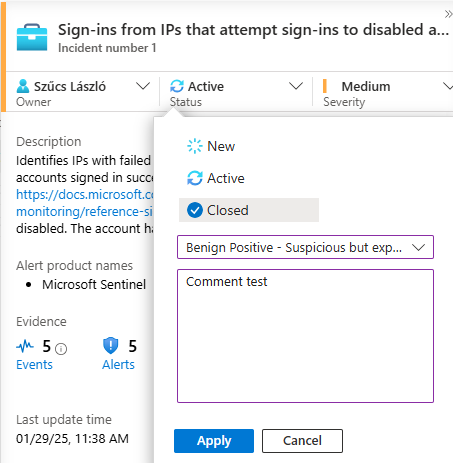

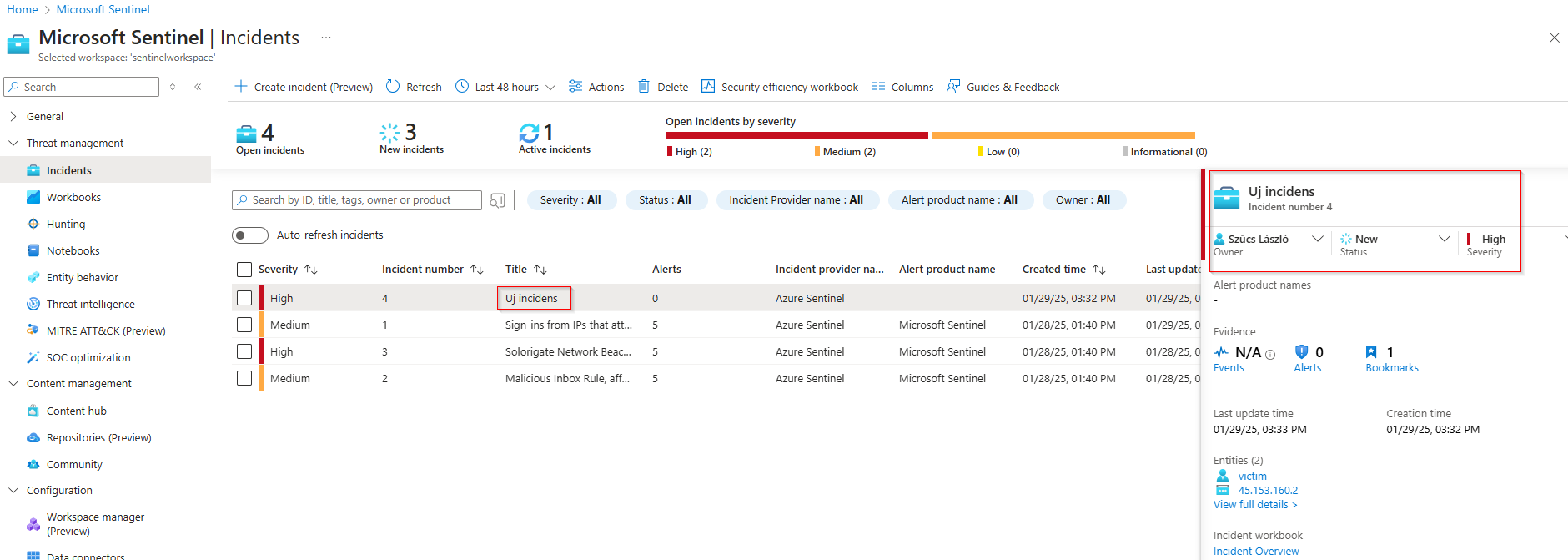

Incidens kezelés

A Microsoft Sentinel incidenskezelése azért van, hogy a biztonsági csapatok ne vesszenek el a rengeteg riasztás között, hanem egyben lássák a valódi fenyegetéseket. Összekapcsolja az egyedi figyelmeztetéseket, így könnyebb kiszűrni, ha egy támadás éppen zajlik, és akár automatikusan is reagálhat, például letilthat egy gyanús IP-t. Ez nemcsak gyorsabbá, hanem egyszerűbbé is teszi a kibervédelmet, kevesebb manuális munkával és gyorsabb válaszidővel.

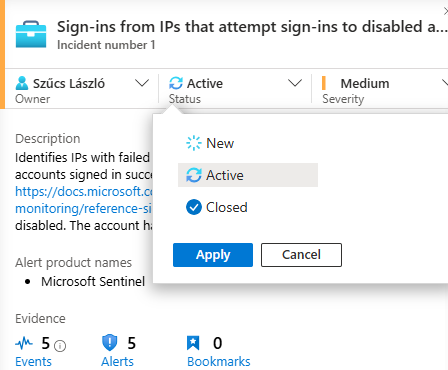

Az incidenst kezelőhöz tudom rendelni, a státuszát lehet állítani, és a súlyossági szintet is tudom szabályozni.

Investigation graph (Bejelentkezések olyan IP-címekről, amelyek letiltott fiókokba próbálnak bejelentkezni.)

Investigation graph (Bejelentkezések olyan IP-címekről, amelyek letiltott fiókokba próbálnak bejelentkezni.)

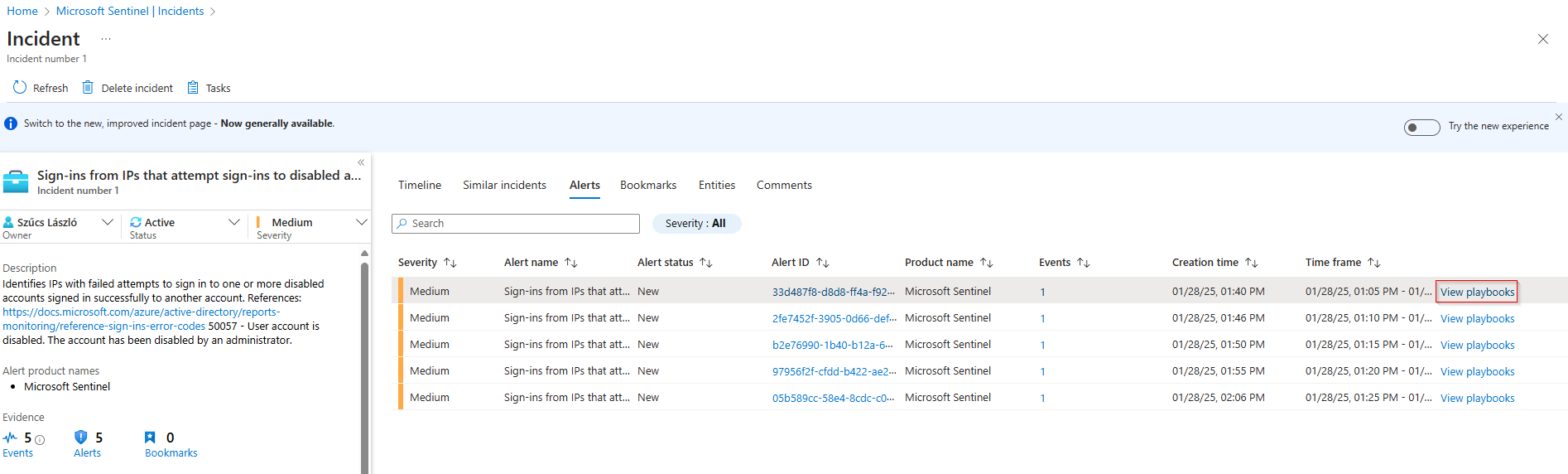

Playbook:

A Sentinelben a playbook egy automatizált folyamat, amely Logic Apps segítségével hajt végre előre meghatározott válaszlépéseket biztonsági eseményekre. Használható például riasztások kezelésére, értesítések küldésére vagy incidensek automatikus elhárítására.

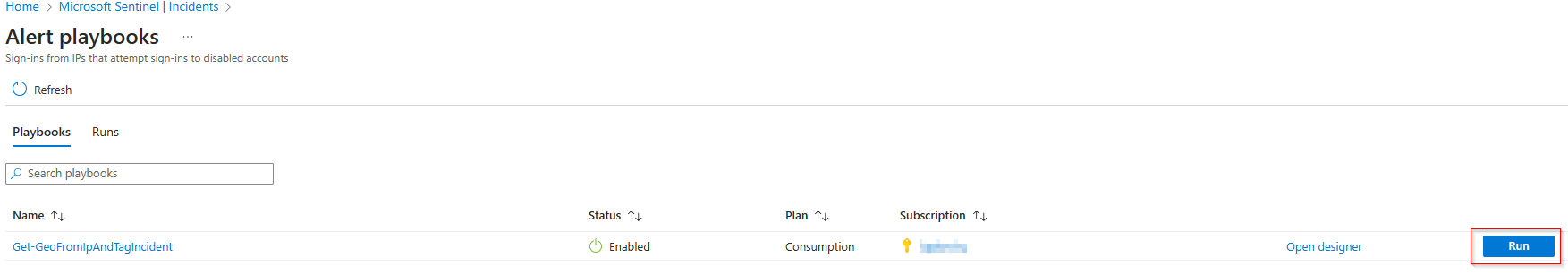

Run Playbook:

A Get-GeoFromIpAndTagIncident playbook lekéri egy incidensben szereplő IP-cím geolokációs adatait, majd ezeket címkékként hozzáadja az incidenshez a gyorsabb elemzés érdekében.

A Get-GeoFromIpAndTagIncident playbook lekéri egy incidensben szereplő IP-cím geolokációs adatait, majd ezeket címkékként hozzáadja az incidenshez a gyorsabb elemzés érdekében.

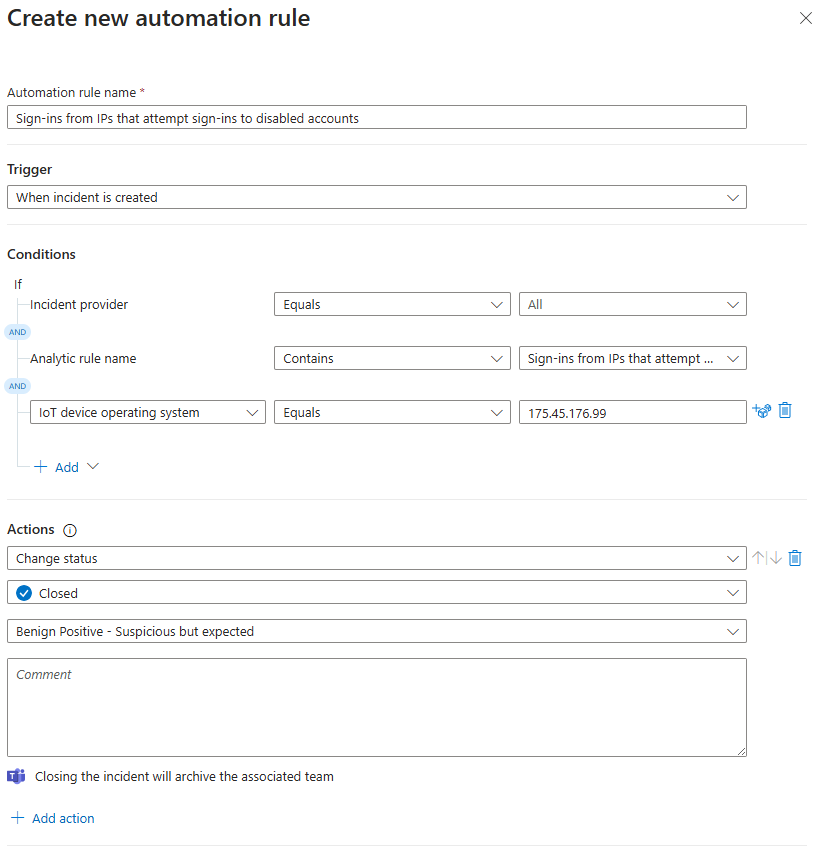

Create automation rule:

A New Automation Rule a Sentinelben egy előre definiált szabály, amely automatikusan végrehajt bizonyos műveleteket egy incidens vagy riasztás alapján, például hozzárendel egy elemzőt, címkéket ad hozzá, értesítéseket küld, vagy elindít egy playbookot.

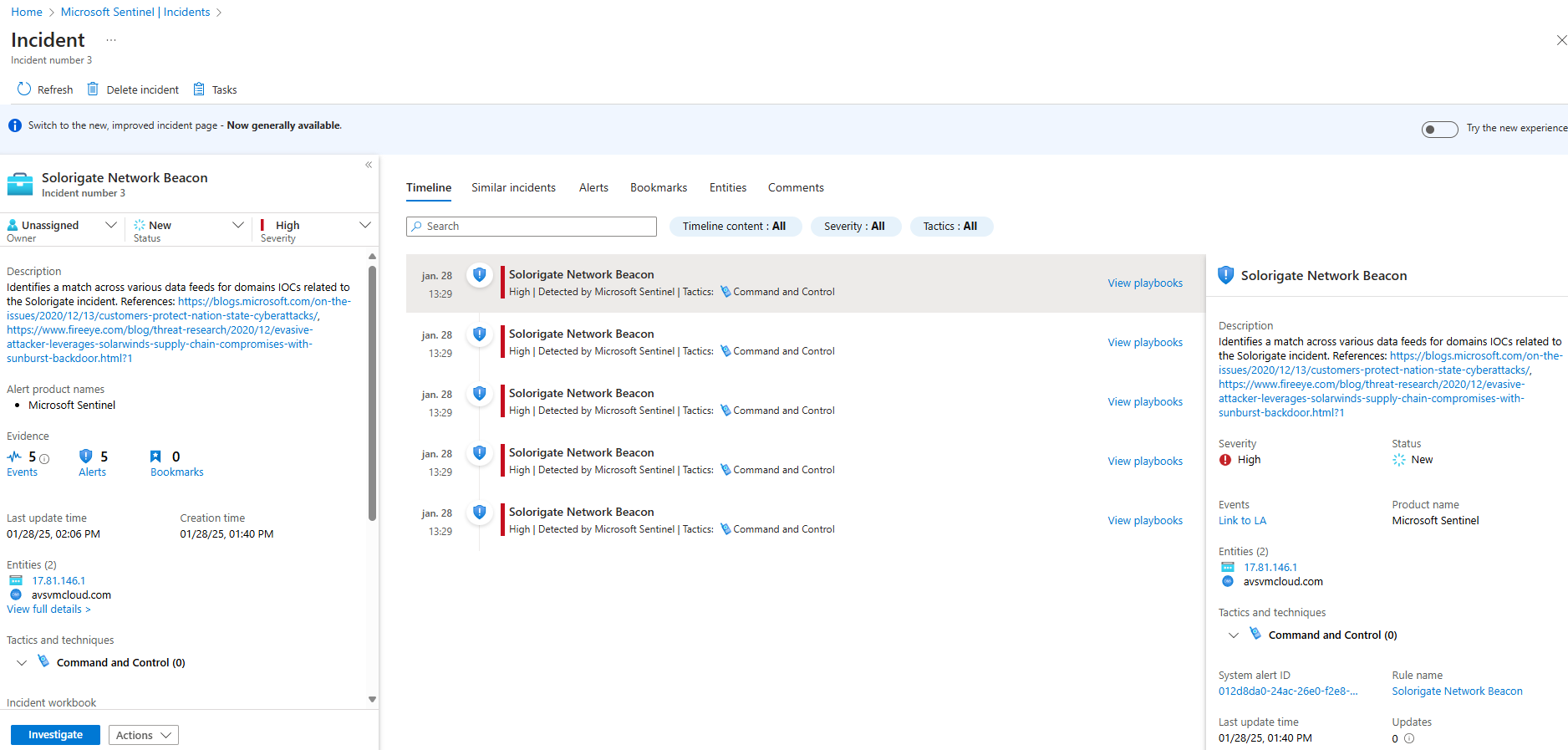

Egy incidens kezelése (SolorigateNetwork Beacon)

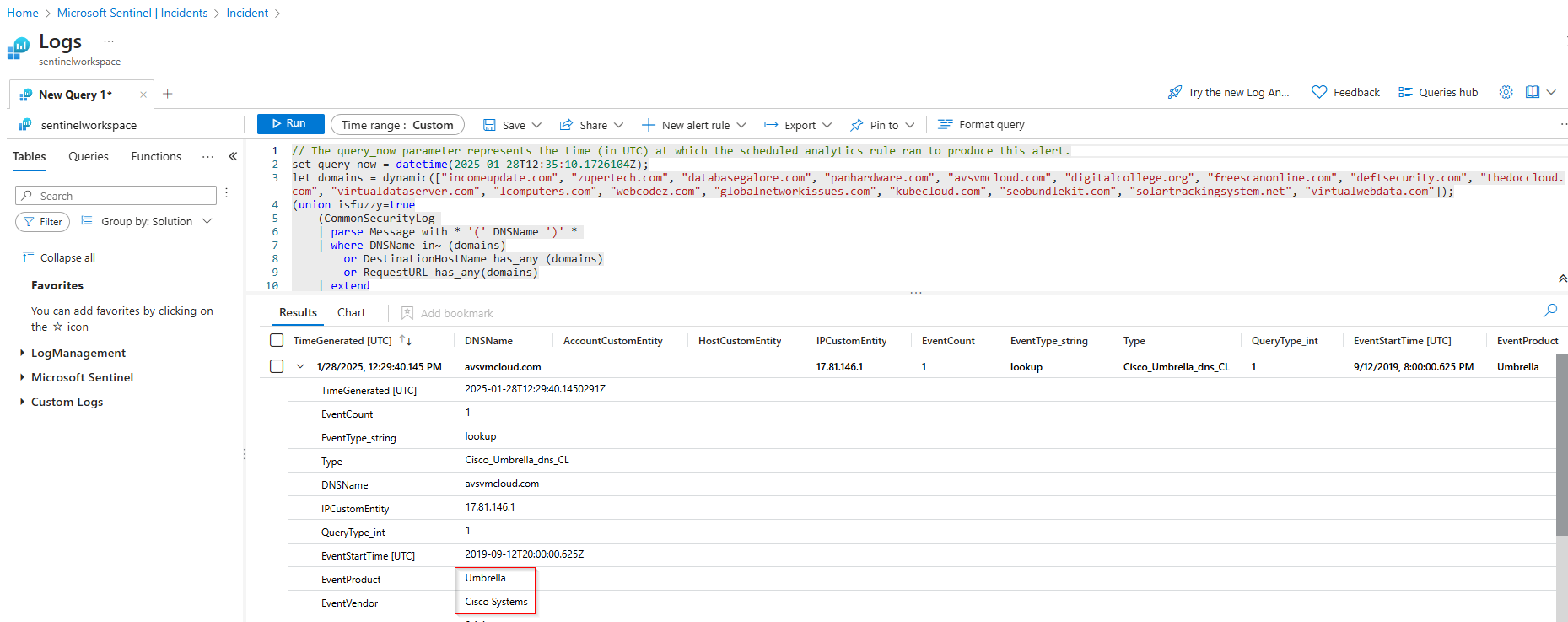

Sentinel incidensnézet, amely egy „Solorigate Network Beacon” riasztást mutat. A riasztás egy magas súlyosságú fenyegetést jelez, amely a Solorigate (SolarWinds supply chain attack) ismert Command and Control (C2) infrastruktúrájához kapcsolódó IP-címeket és domaineket észlelt. Az incidenshez 5 esemény és 5 riasztás tartozik, érintett entitások között szerepel egy IP-cím (17.81.146.1) és egy domain (avsvmcloud.com). Az elemzők kivizsgálhatják az eseményt, playbookokat futtathatnak (például IP-blokkolás vagy értesítés küldése), és szükség esetén izolálhatják az érintett eszközöket.

Az ide kapcsolódó további logokat elemzve látszik, hogy az eseményt a Cisco Umbrella küldte be a Sentinel-nek:

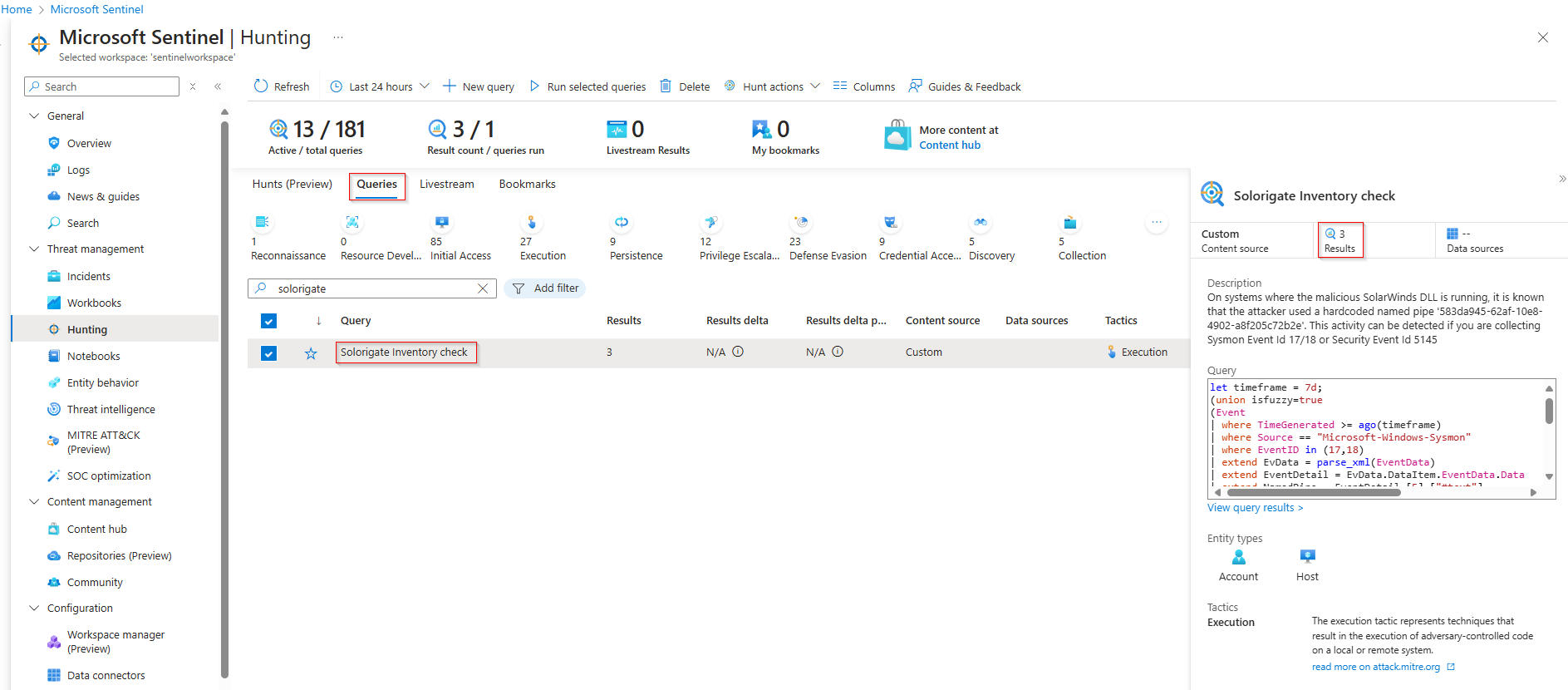

Hunting

A Hunting egy proaktív fenyegetéskeresési eszköz, amely segít rejtett támadásokat és gyanús tevékenységeket azonosítani a naplóadatokban. Az elemzők KQL-lekérdezésekkel kutathatnak ismeretlen fenyegetések után, támadói mintákat kereshetnek, és gyorsabban reagálhatnak egy incidensre. Ez különösen hasznos fejlett támadások (pl. APT-k) esetén, amelyeket az automatizált riasztások nem mindig észlelnek.

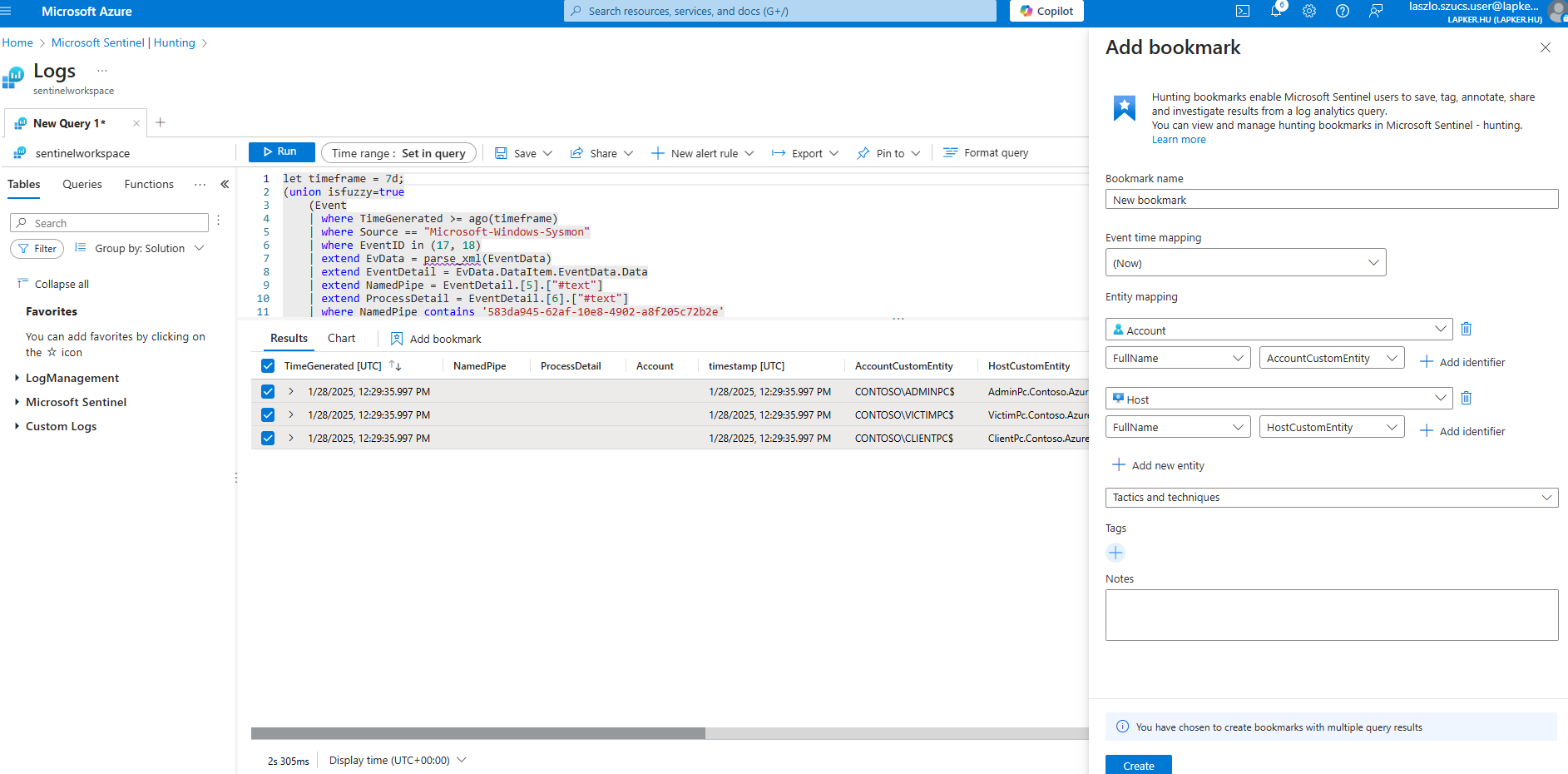

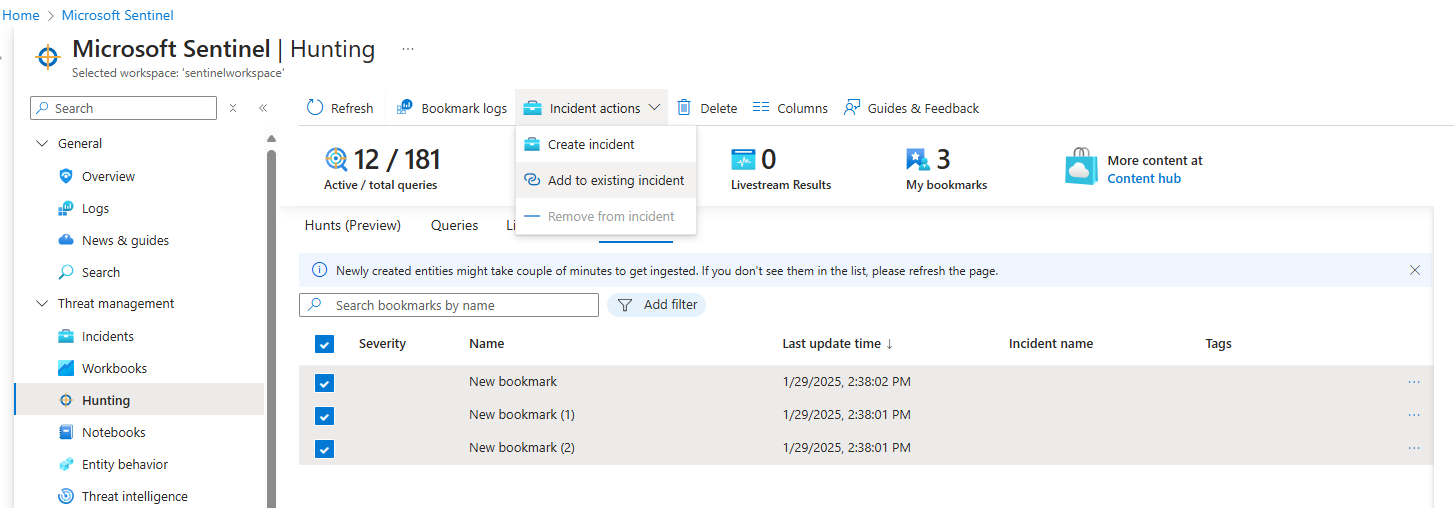

Bookmarks:

A bookmark egy eszköz, amellyel az elemzők fontos eseményeket vagy lekérdezési eredményeket menthetnek el későbbi vizsgálatokhoz és összefüggések elemzéséhez.

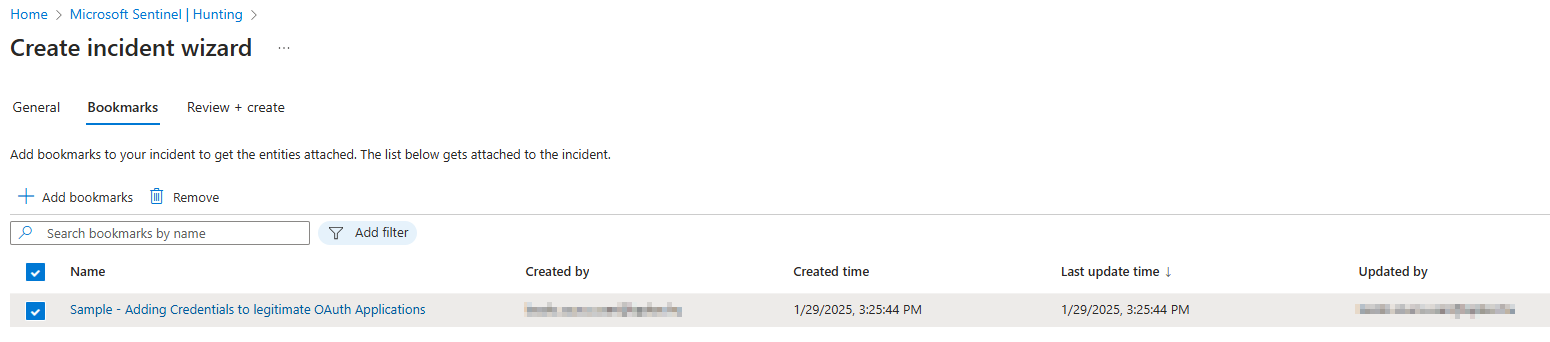

Bookmark-ok hozzáadása egy meglévő incidenshez.

Itt pédául a bookmarks részből incidensünkbe bekerült az IP cím amiről jött a támdás, később ezt az IP címet a Threat Intellignece-ben IOC -ként fel tudjuk venni (de erről majd később)

IOC: Az IOC (Indicator of Compromise) olyan adat vagy nyom (például IP-cím, domain, hash vagy fájlminta), amely egy lehetséges kibertámadásra vagy biztonsági incidensre utal. Az elemzők és biztonsági rendszerek IOC-k segítségével azonosítják, blokkolják és kivizsgálják a fenyegetéseket a hálózaton.

MITRE ATT&CK

A MITRE ATT&CK egy nyíltan elérhető adatbázis, amely a hackerek és kiberbűnözők támadási módszereit, taktikáit és technikáit gyűjti össze. Ez egyfajta térkép, amely segít a biztonsági szakembereknek megérteni, hogyan dolgoznak a támadók, és hogyan lehet ellenük védekezni. Például, ha egy támadó rosszindulatú programot próbál elrejteni egy rendszerben, a MITRE ATT&CK megmutatja, milyen módszereket használhat, és milyen védelmi stratégiák működnek ellene.

Ezért ezt a keretrendszert világszerte használják kiberbiztonsági elemzésre, fenyegetésfelderítésre és védekezési stratégiák fejlesztésére. Ha szeretnéd felfedezni az adatbázist, itt találod: MITRE ATT&CK hivatalos oldal.

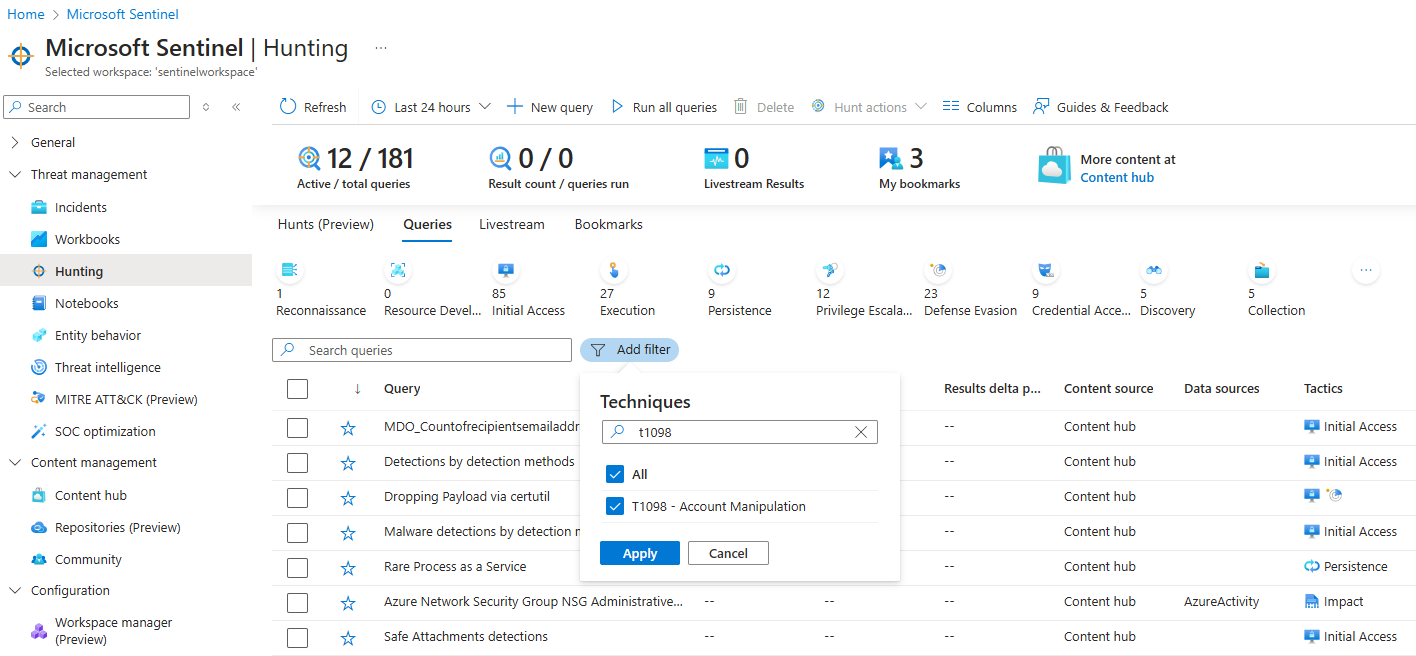

Egy adott MITRE ATT&CK technikához kapcsolódó fenyegetéseket keresünk a naplóadatokban. Ez segít az elemzőknek azonosítani a támadók konkrét taktikáit és viselkedési mintáit, így hatékonyabban észlelhetik és reagálhatnak a gyanús tevékenységekre.

Itt például egy adott „MITRE” alapján keresünk: T1098 Account manipulation

Itt például egy adott „MITRE” alapján keresünk: T1098 Account manipulation

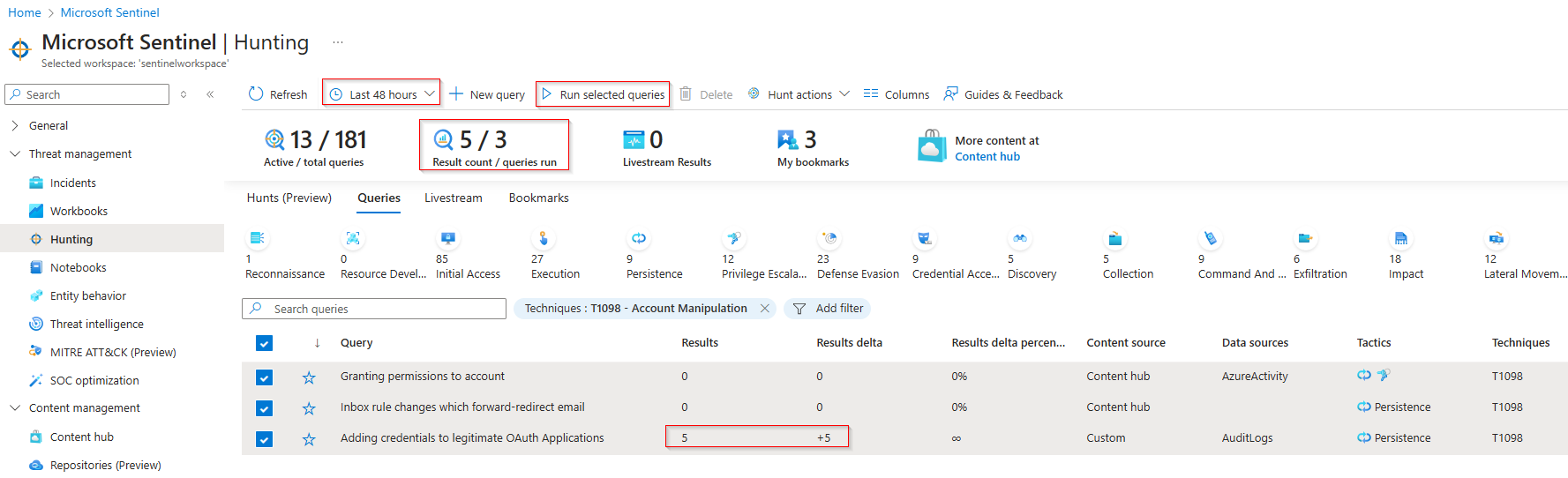

Eredmények pl. az utóbbi 48 órából (Run selected query-re rá kellett kattintani)

Eredmények pl. az utóbbi 48 órából (Run selected query-re rá kellett kattintani)

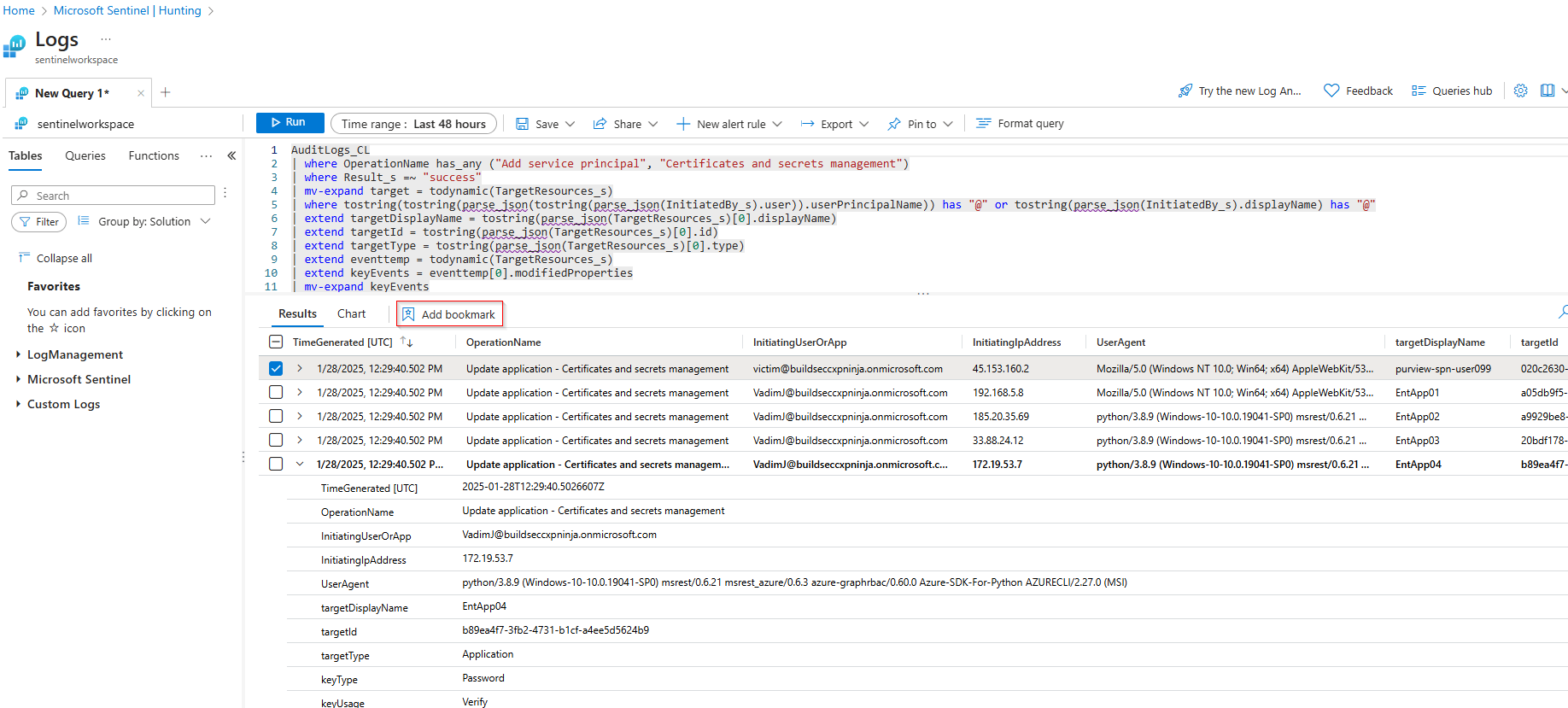

A részletesebb eredmények, innen már azonosítható a támadás, az eseményt itt is el tudjuk mentnie Bookmark-ként

A részletesebb eredmények, innen már azonosítható a támadás, az eseményt itt is el tudjuk mentnie Bookmark-ként

Incindens létrehozása Hunting Bookmark alapján:

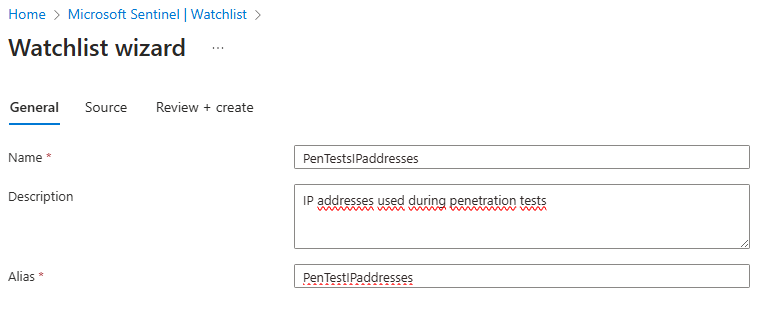

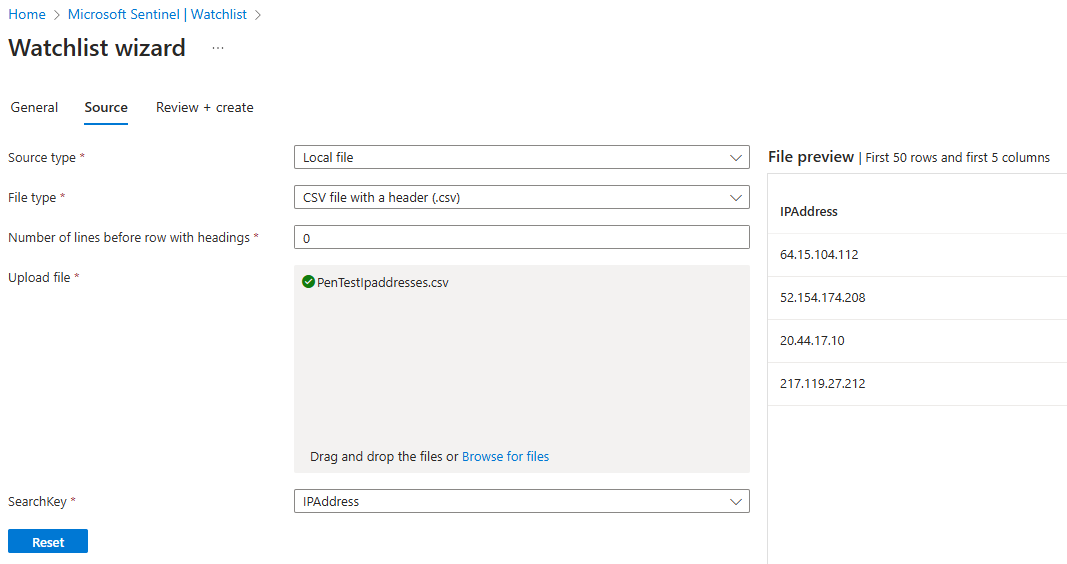

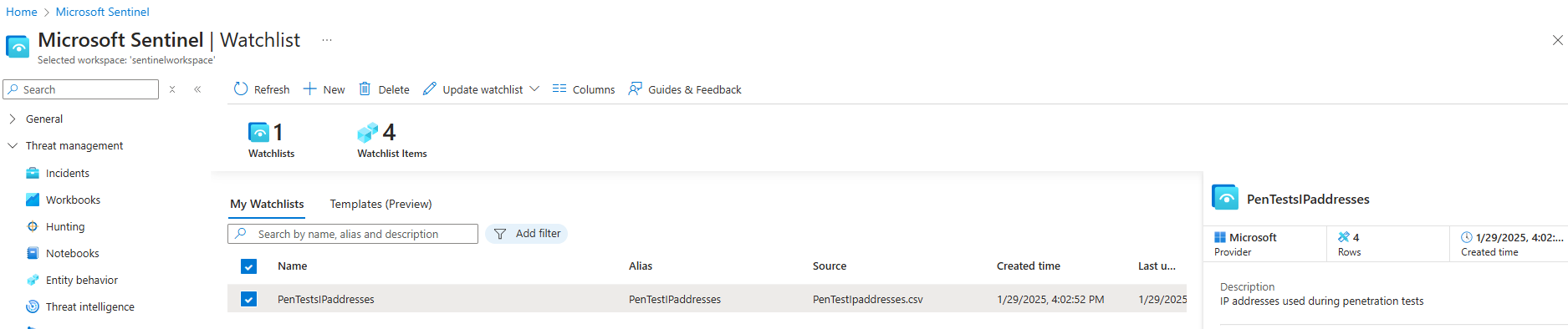

Watchlists

A watchlist egy testreszabható adatlista, amely tartalmazhat például gyanús IP-címeket, felhasználókat, eszközöket vagy egyéb releváns információkat a fenyegetések nyomon követéséhez. Ezeket a listákat a lekérdezésekben, riasztásokban és automatizációkban használhatjuk, hogy gyorsabban azonosítsuk az ismert veszélyeket vagy szabálytalanságokat a rendszerben.

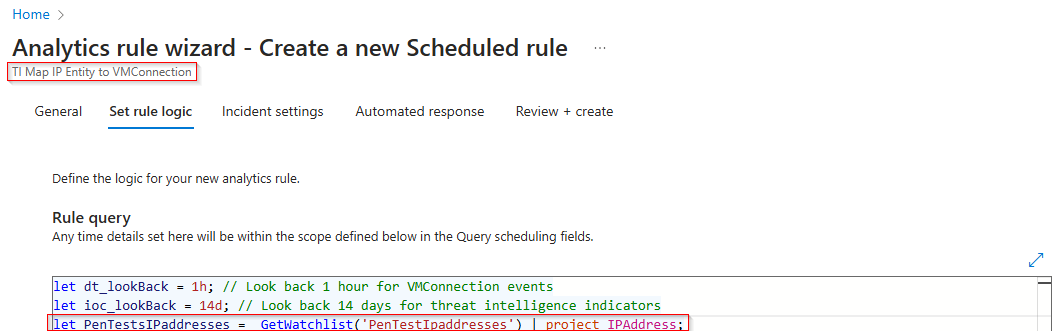

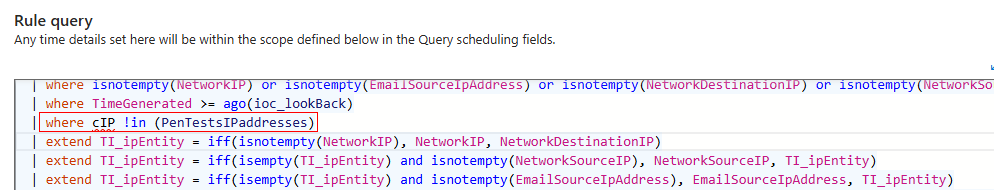

Analytics rule-nál például fel is használhatjuk a Watchlist-ünket, hogy csak a CSV-ben megadott IP címekkel.

Analytics rule-nál például fel is használhatjuk a Watchlist-ünket, hogy csak a CSV-ben megadott IP címekkel.

Ez a Sentinel szabály hálózati és e-mail forgalomban lévő IP-címeket vizsgál, összeveti őket egy watchlist-tel, kizárja a listában szereplő IP-ket (pl. PenTest IP-k), majd a gyanús IP-ket entitásként rögzíti további elemzéshez (TI_ipEntity):

Threat Intelligence

A Sentinel Threat Intelligence egy olyan funkció, amely lehetővé teszi külső fenyegetési adatok (Threat Intelligence, TI) integrálását és kezelését a Microsoft Sentinelben. Ezek az adatok lehetnek gyanús IP-címek, domainek, fájl-hashek vagy egyéb kompromittálódásra utaló indikátorok (IOC-k), amelyeket különböző TI-forrásokból (pl. Microsoft, ISAC, TAXII szerverek) importálhatunk.

A Sentinel ezeket az adatokat összeveti a rendszerben lévő naplókkal és eseményekkel, így automatikus riasztásokat generálhat, ha egy ismert fenyegetés megjelenik a hálózatban. Az elemzők ezeket az információkat hunting során is felhasználhatják, hogy gyorsabban azonosítsák és kivizsgálják a támadásokat. Ezáltal a szervezetek proaktív védelmet építhetnek ki, csökkentve a támadások észlelési és reagálási idejét.

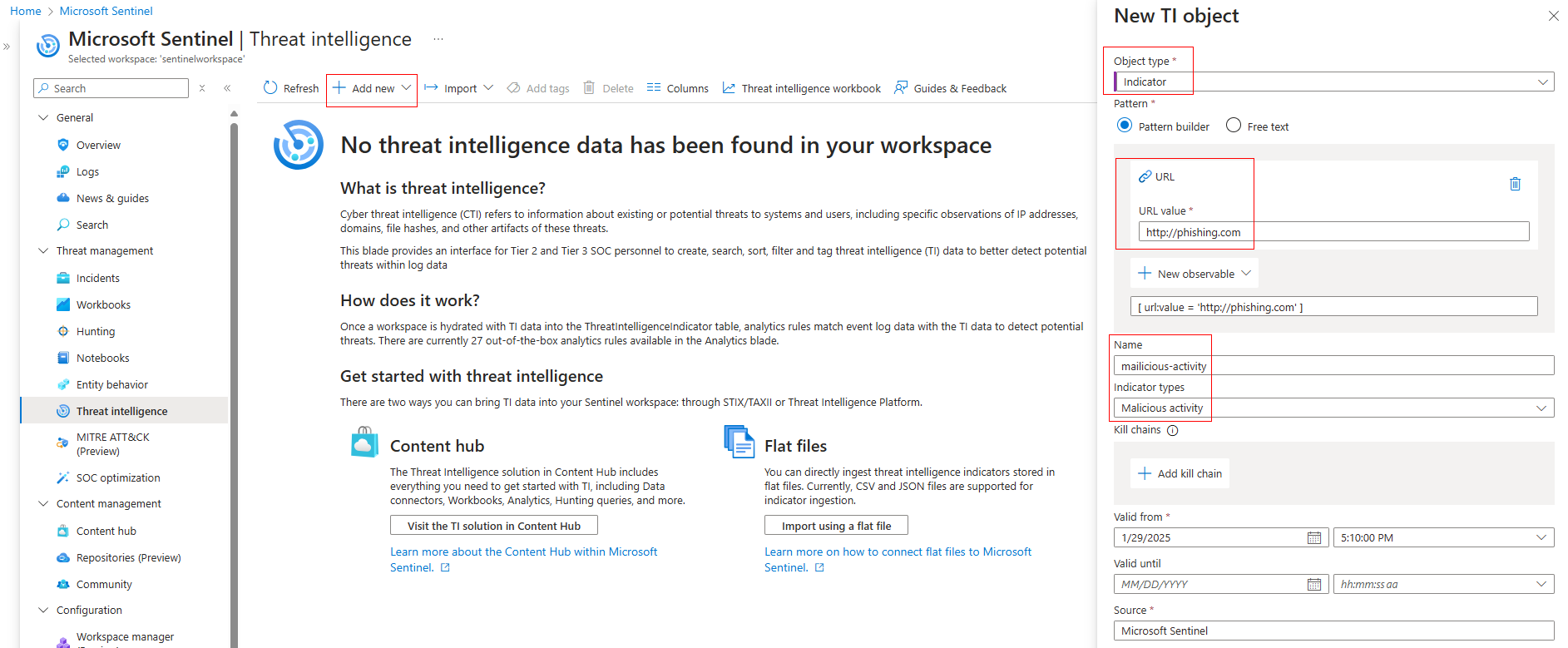

Új saját IOC hozzáadása (ami jelen esetben egy URL):

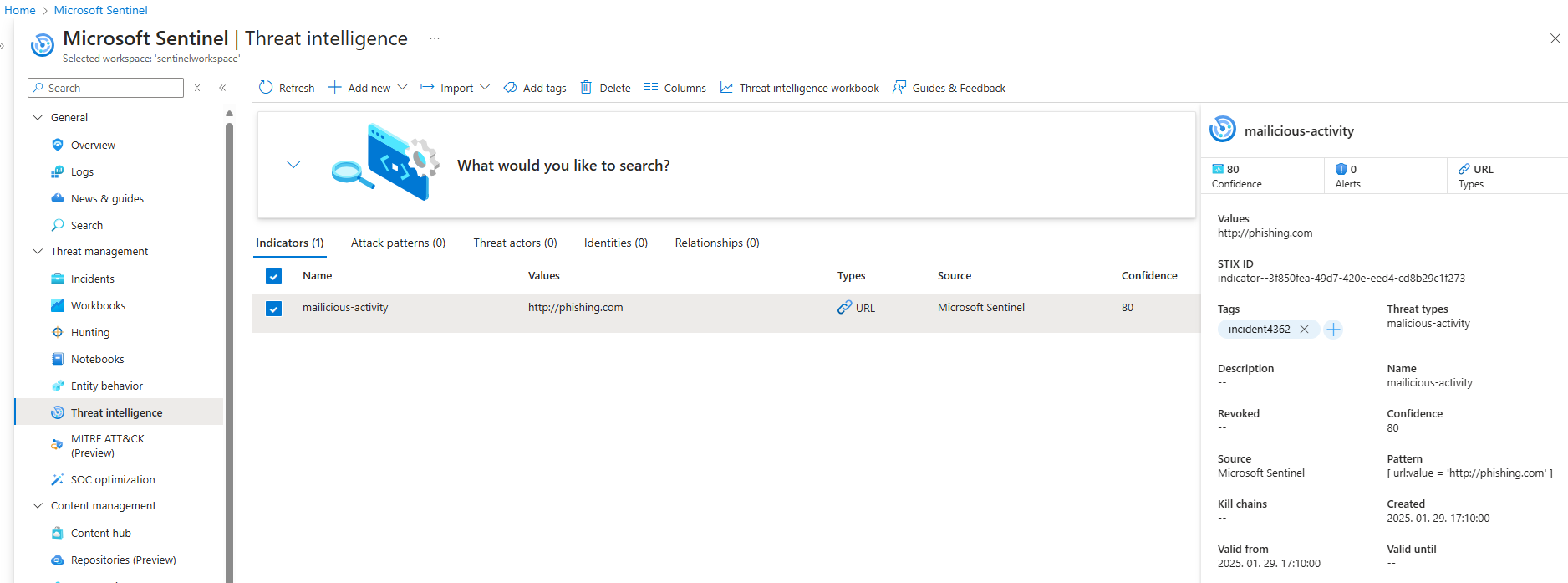

Az elkészült IOC egy TI objektumként (Threat Intelligence Object) rögzítésre kerül:

Magyarul: Egy gyanús elem, például egy veszélyes IP-cím vagy fájl, (itt URL) bekerül a biztonsági rendszer adatbázisába, hogy később felismerjék és blokkolják.

Magyarul: Egy gyanús elem, például egy veszélyes IP-cím vagy fájl, (itt URL) bekerül a biztonsági rendszer adatbázisába, hogy később felismerjék és blokkolják.

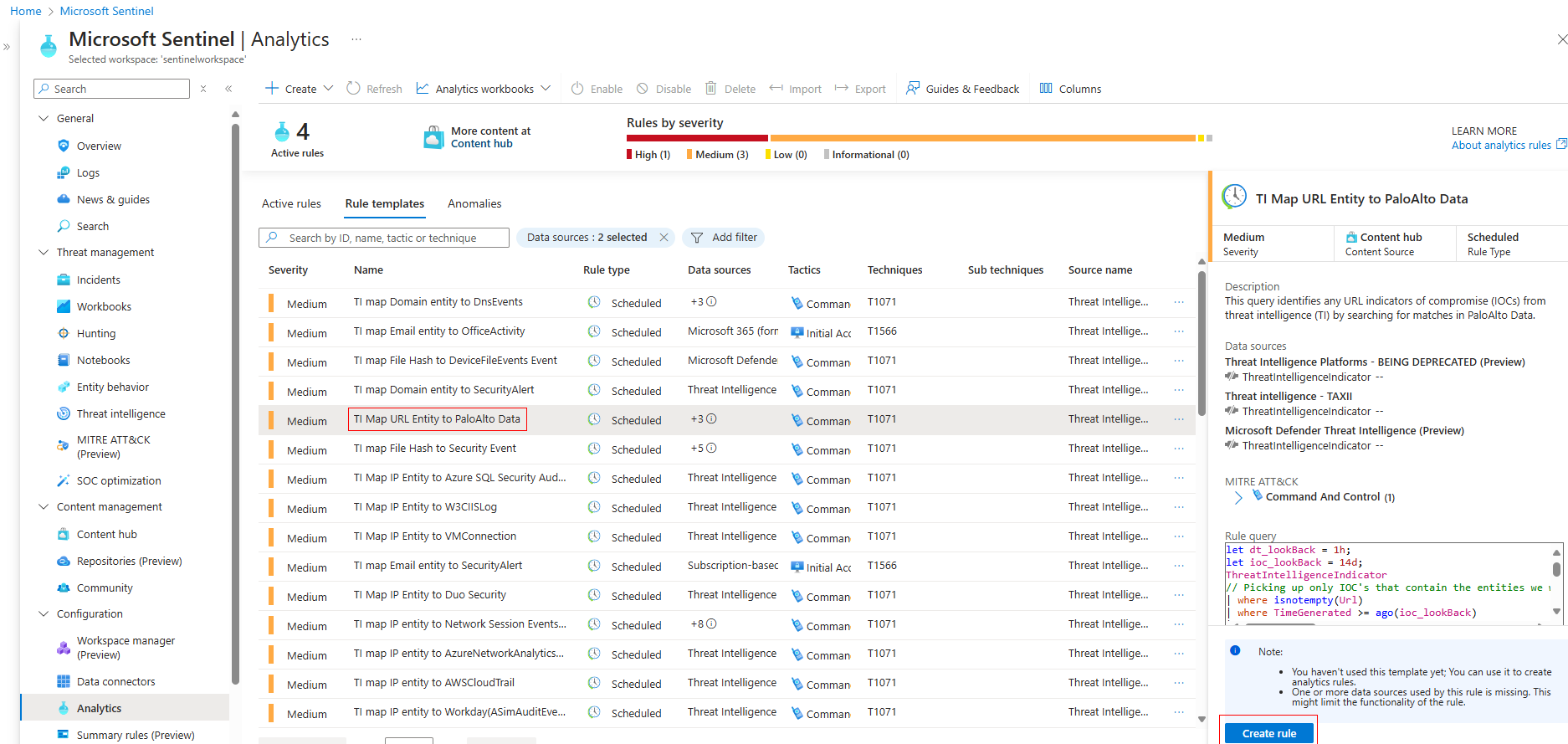

Ez a Sentinel szabály gyanús URL-eket (IOC-kat) keres a Palo Alto hálózati adataiban, hogy kiderítse, előfordultak-e a szervezet forgalmában. Automatikusan összeveti a fenyegetési intelligencia adatbázisokkal (pl. TAXII, Microsoft Defender TI), segítve a biztonsági csapatot a gyors és hatékony reagálásban.

Ez a Sentinel szabály gyanús URL-eket (IOC-kat) keres a Palo Alto hálózati adataiban, hogy kiderítse, előfordultak-e a szervezet forgalmában. Automatikusan összeveti a fenyegetési intelligencia adatbázisokkal (pl. TAXII, Microsoft Defender TI), segítve a biztonsági csapatot a gyors és hatékony reagálásban.

Ez a Microsoft Sentinel Analytics Rule Wizard, ahol egy ütemezett szabályt hozunk létre a gyanús URL-ek észlelésére. A szabály összeveti a fenyegetési intelligencia (Threat Intelligence) adatbázisban szereplő veszélyes URL-eket a Palo Alto hálózati adataival, hogy azonosítsa a potenciális biztonsági fenyegetéseket.

Ez a Microsoft Sentinel Analytics Rule Wizard, ahol egy ütemezett szabályt hozunk létre a gyanús URL-ek észlelésére. A szabály összeveti a fenyegetési intelligencia (Threat Intelligence) adatbázisban szereplő veszélyes URL-eket a Palo Alto hálózati adataival, hogy azonosítsa a potenciális biztonsági fenyegetéseket.

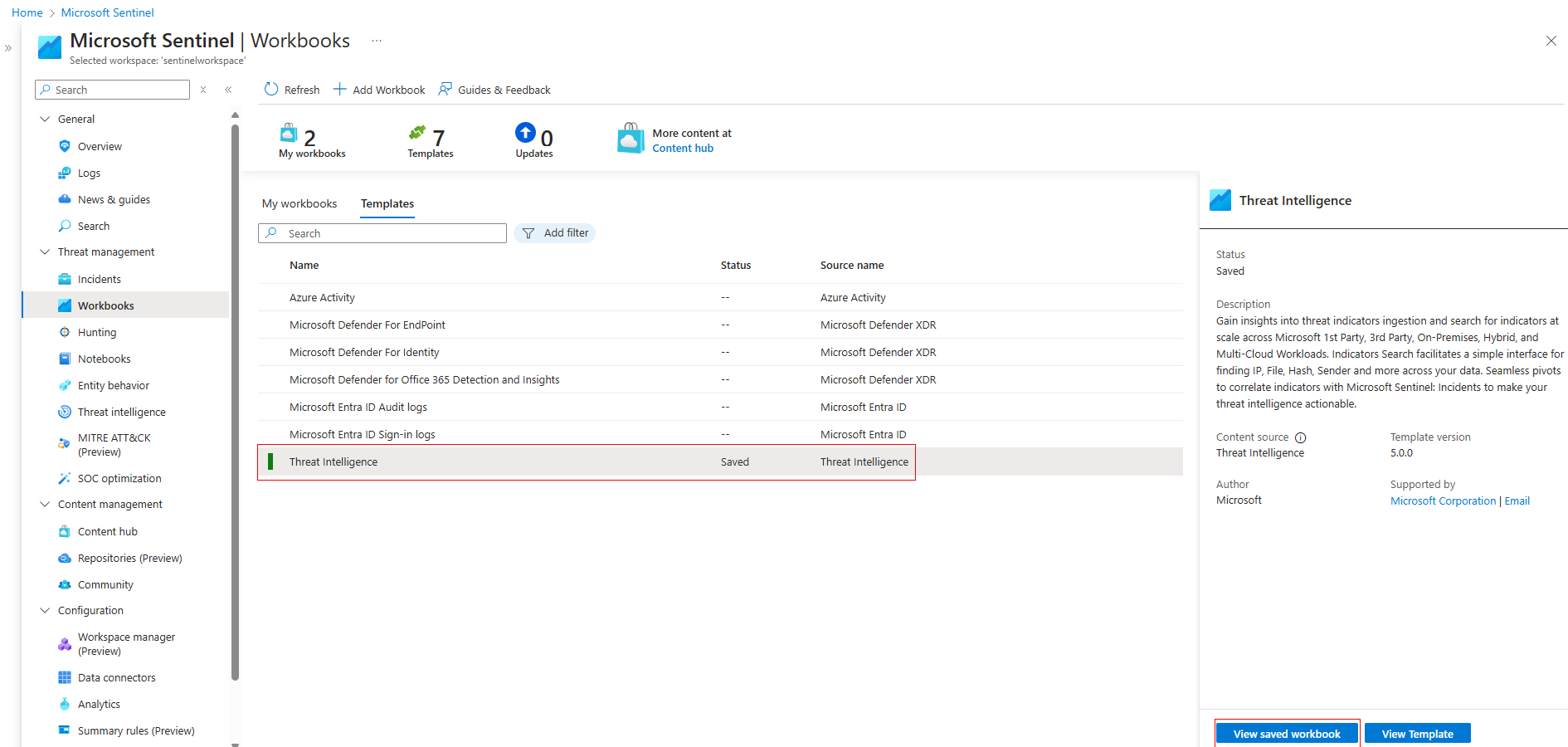

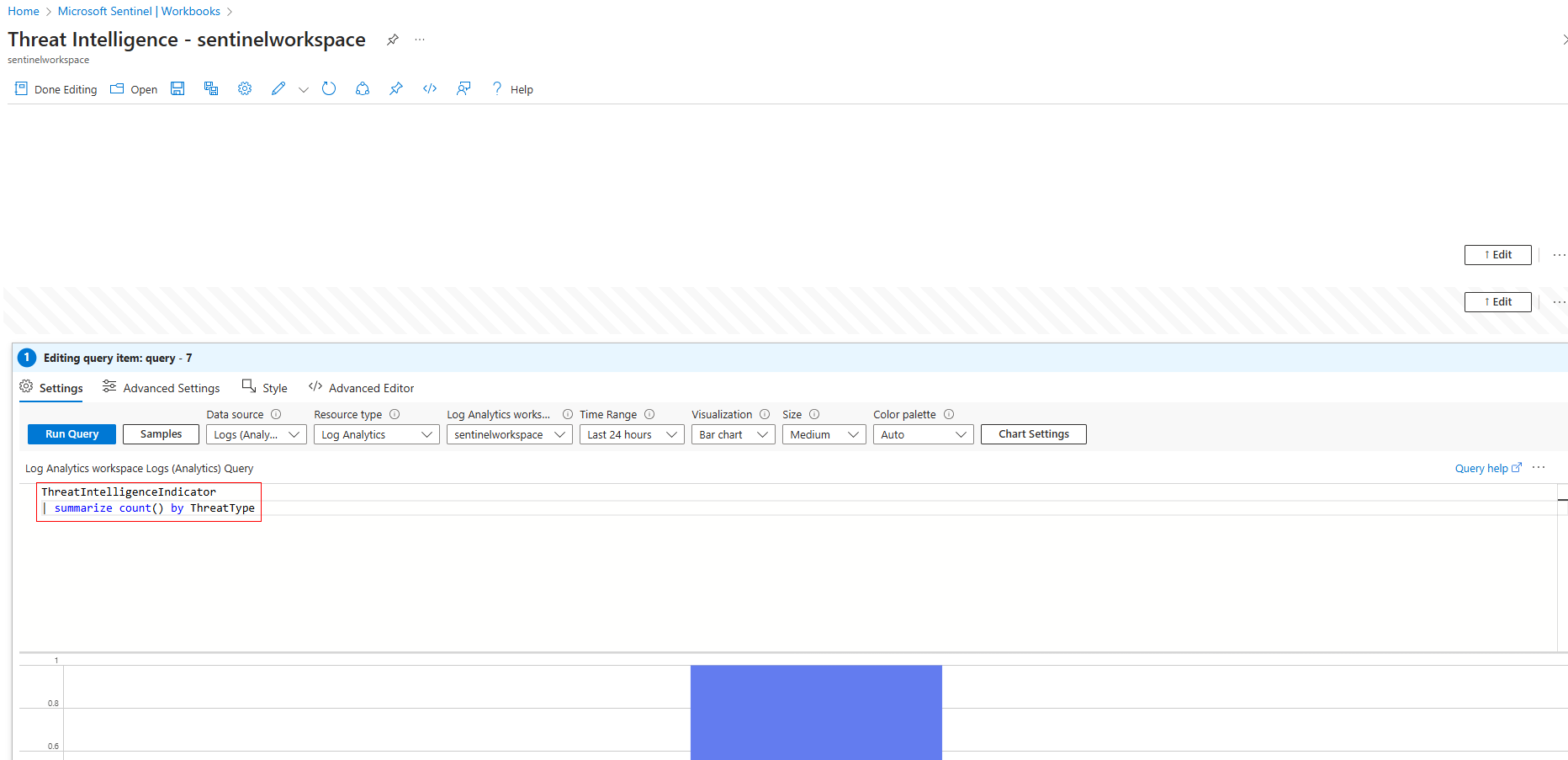

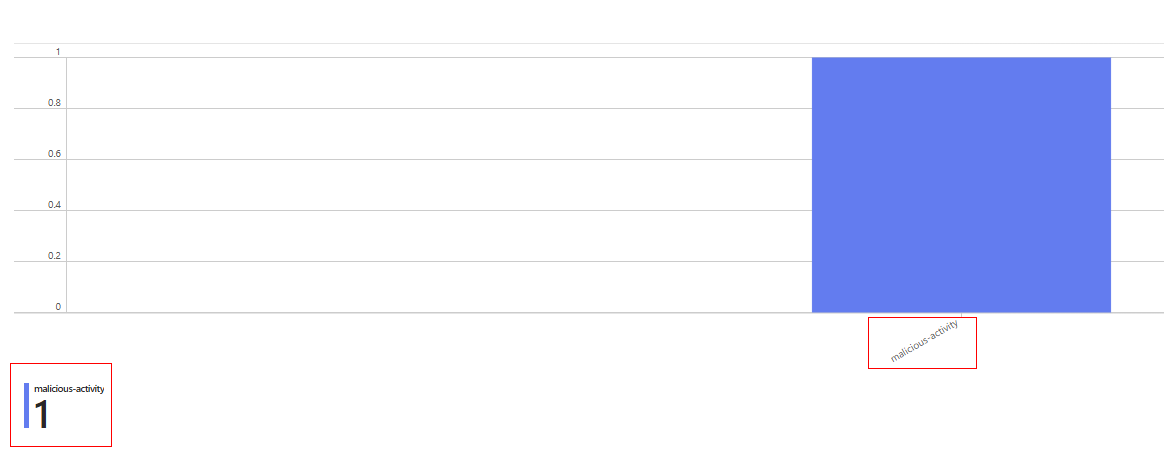

Threat intelligance workbook:

A Threat Intelligence Workbook egy beépített elemző eszköz, amely vizuálisan jeleníti meg a fenyegetési hírszerzési (Threat Intelligence – TI) adatokat. Segítségével nyomon követhetők a rosszindulatú IP-k, domainek, URL-ek és fájlhash-ek, valamint azonosíthatók az ismert fenyegetési mutatók (IOC-k) a szervezet hálózatában. A workbook integrálható más Sentinel komponensekkel, így támogatja a gyors incidensvizsgálatot és fenyegetésészlelést, segítve a biztonsági csapatokat a hatékony védekezésben.

„View saved workbook”

„View saved workbook”

IOC-k lekérdezése:

Jelen esetben 1 db incidactort hoztam létre teszt jelleggel

Jelen esetben 1 db incidactort hoztam létre teszt jelleggel

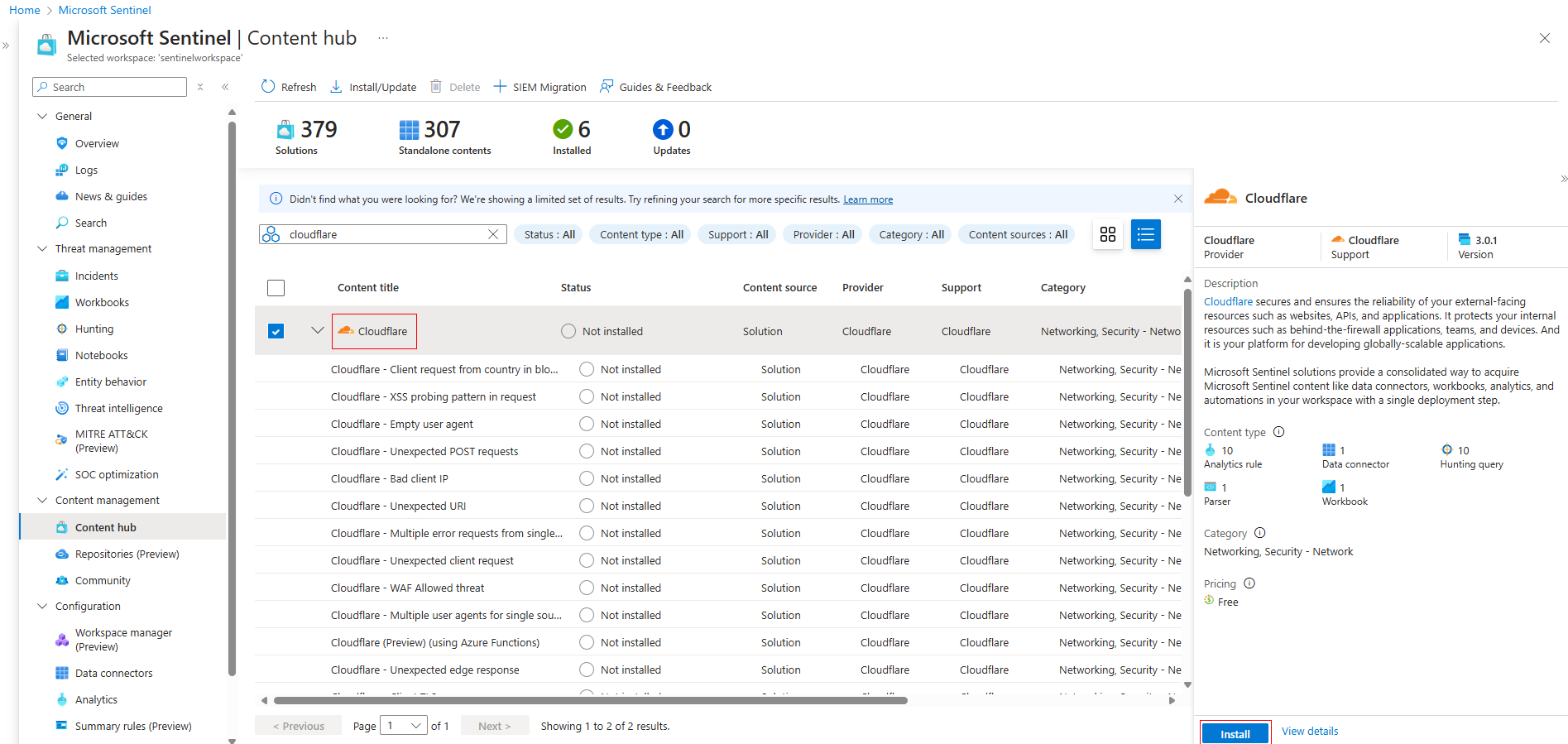

Microsoft Sentinel Content Hub

A Microsoft Content Hub a Sentinel piactere, ahol előre konfigurált riasztásokat, hunting szabályokat, playbookokat és vizualizációkat lehet telepíteni. Segíti a gyors integrációt, testreszabást és harmadik féltől származó biztonsági megoldások használatát, így felgyorsítja a Sentinel bevezetését és fejlesztését.

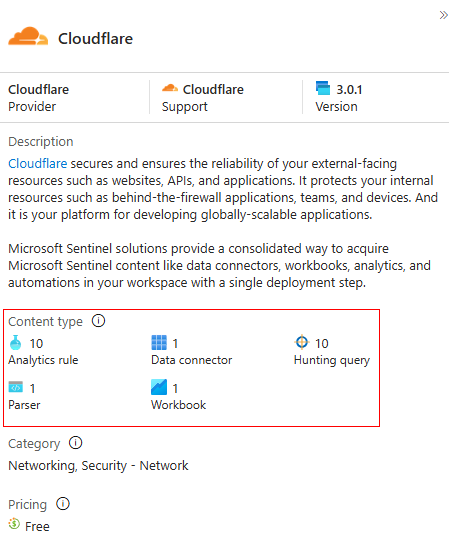

Vegyük például a Cloudflare integrációt – ez egy olyan megoldás, amely segít a biztonsági események gyorsabb felismerésében és kezelésében. A Cloudflare egy népszerű hálózatbiztonsági és teljesítményoptimalizáló szolgáltatás, amely védi a weboldalakat, API-kat és alkalmazásokat a DDoS támadásoktól, rosszindulatú forgalomtól és más fenyegetésektől.

A Sentinel integrációval a Cloudflare-ből származó adatokat elemző szabályokkal, hunting lekérdezésekkel és vizuális riportokkal lehet feldolgozni.

Ez csak egy példa a Microsoft Sentinel tartalmi csomagjaira (Content Hub), de rengeteg hasonló integráció érhető el, amelyek különböző biztonsági szolgáltatókkal működnek együtt.

Az integráció telepítésével bekerülnek adatcsatlakozók, analitikai szabályok, hunting lekérdezések, valamint egy vizuális dashboard (workbook) a Cloudflare adatok áttekintésére. Emellett automatizált válaszokat (playbookok) és incidenskezelési eszközöket is biztosít. Ezeket vettük át fentebb. (Csak még egyszer felsorolom őket, mert nekem is időbe telt mire megjegyeztem melyik mire való.)

Itt mutatja is miket fog telepíteni.

Itt mutatja is miket fog telepíteni.

Zárás

Ha eddig eljutottál, már van egy átfogó képed arról, hogyan működik a Sentinel, és miként segíthet a biztonsági események kezelésében. Bár elsőre bonyolultnak tűnhet, minél többet foglalkozol vele, annál könnyebb lesz kihasználni az automatizációt és az elemzési lehetőségeket.

A Sentinel mindig éberen figyel – és ha te is egyre jobban kiismered a rendszert, hatékonyabbá válhat a biztonsági stratégiád.

Remélem, hasznosnak találtad ezt az útmutatót, és ha további kérdéseid vannak, írj nekem, és megpróbálok segíteni.